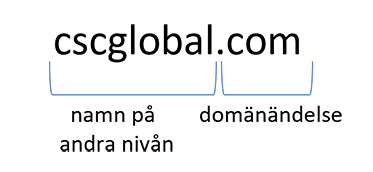

Domännamn är de webbadresser som kan läsas av människor och som gör det möjligt att namnge webbplatser och skapa e-postadresser. Ett domännamn består av två huvudsakliga beståndsdelar: namnet på andra nivån (som ofta består av ett varumärkesnamn och/eller relevanta nyckelord) och domänändelsen eller toppdomänen.

Det finns olika typer av toppdomäner, inklusive generiska (eller globala) toppdomäner som ursprungligen var avsedda att ge en beskrivning av typen av webbplats, exempelvis .COM för företagswebbplatser eller .ORG för välgörenhetsorganisationer. Det finns också nationella toppdomäner för specifika länder såsom .CO.UK för Storbritannien, .FR för Frankrike osv. Slutligen har en serie nya generiska toppdomäner introducerats sedan 2013 , ofta relaterat till specifika innehållstyper, affärsområden, intressen eller geografiska platser (t.ex. .SHOP, .CLUB, .TOKYO). Varje toppdomän sköts av en registratororganisation som hanterar dess infrastruktur.

Det innehåll som förknippas med domännamn täcker hela spektrumet av innehåll på internet, från legitimt bruk av varumärken eller personer till intrång eller brottslig verksamhet. CSC har noterat att domäner på vissa toppdomäner används oftare för oseriöst innehåll.

Det finns ett flertal möjliga skäl till att inkräktare dras till vissa toppdomäner, exempelvis kostnaden för domänregistrering och svårigheter vid bekämpning (nedtagningar) av intrångsinnehåll. Det är mer sannolikt att toppdomäner som hanteras av vissa registerinstanser, t.ex. sådana som erbjuder domänregistreringar till låg kostnad, gratis eller inte har säkerhetspolicyer för registrering används för intrångsaktiviteter. Dessutom visar det sig att domänändelser som saknar väldefinierade, pålitliga bekämpningsvägar såsom .VN (Vietnam) och .RU (Ryssland) är speciellt utsatta. Andra faktorer är också viktiga. Exempelvis kan ett lands välstånd ha en inverkan på nivån på internetleverantörernas tekniska expertis och därmed också sannolikheten att domäner manipuleras.

I detta blogginlägg i två delar avser vi att kvantifiera de hotnivåer som är förknippade med specifika domänändelser, dvs. sannolikheten att en domän på en viss toppdomän registreras i bedrägligt syfte.

Del 1: Toppdomäner med phishing-webbplatser

Att fastställa den övergripande hotfrekvensen för varje toppdomän är användbart på flera sätt:

- Hjälpa till att prioritera resultat som identifieras via en tjänst för varumärkesskydd. Toppdomänen kan till exempel användas till att identifiera de främsta målen för framtida spårning av innehållsförändringar.

- Identifiering av toppdomäner där det är fördelaktigt att registrera domäner med viktiga varumärkesrelaterade strängar i förebyggande syfte för att undvika att de registreras av en tredje part med skadliga avsikter.

- Identifiering av toppdomäner där det är fördelaktigt för leverantörer av tjänster för varumärkesskydd att erbjuda ”blockering” eller varningar när en tredje part försöker registrera en domän som innehåller en varumärkesrelaterad term.

Analys och diskussion

För det här första inlägget analyserade vi data från CSC:s tjänster för bedrägeribekämpning för att blottlägga de toppdomäner som förknippas med domäner som används för phishing-aktiviteter. Analysen täcker alla webbplatser som upptäcktes mellan november 2021 och april 2022 för toppdomäner med mer än tio phishingfall och där domänbaserade (i motsats till underdomänbaserade) phishingfall registrerades. Det gav resultat för 115 olika toppdomäner.

Dessutom överväger vi också frekvensen av domänanvändning inom den aktuella toppdomänen som är kopplad till hotfullt innehåll. Vi gör det genom att ange de råa siffrorna som en andel av det sammanlagda antalet domäner som registrerats inom toppdomänen . Vi normaliserar sedan dessa data så att värdet för de mest hotutsatta toppdomänerna är 1, och alla andra värden i datamängden sätts i en skala baserat på det. Det är viktigt att notera att det här värdet återspeglar andelen skadliga domäner inom hela toppdomänen snarare än absoluta siffror. En del andra toppdomäner utsätts för ett sort antal intrång på grund av det totala antalet domänregistreringar inom dessa ändelser. Tabell 1 visar de 20 vanligast förekommande toppdomänerna i CSC:s phishing-datamängd (i absoluta tal) tillsammans med normaliserade hotfrekvenser för dessa toppdomäner.

| Toppdomän | % av totalt antal phishingfall | Totalt antal reg. domäner inom toppdomän | Normaliserad hotfrekvens inom datamängden |

| .COM | 45,7 % | 221 858 334 | 0,014 |

| .ORG | 6,9 % | 15 550 733 | 0,031 |

| .APP | 6,2 % | 1 155 807 | 0,377 |

| .NET | 4,8 % | 19 773 315 | 0,017 |

| .XYZ | 2,5 % | 10 841 304 | 0,016 |

| .RU | 2,5 % | 10 627 033 | 0,016 |

| .CO | 2,1 % | 4 110 132 | 0,035 |

| .CN | 1,7 % | 25 147 816 | 0,005 |

| .ME | 1,3 % | 1 669 800 | 0,054 |

| .DEV | 1,2 % | 391 929 | 0,222 |

| .BR | 1,2 % | 5 519 378 | 0,015 |

| .TOP | 1,2 % | 8 830 142 | 0,009 |

| .IO | 1,1 % | 923 588 | 0,085 |

| .IN | 1,1 % | 3 271 337 | 0,023 |

| .PAGE | 1,0 % | 368 474 | 0,195 |

| .ID | 0,9 % | 760 240 | 0,080 |

| .ICU | 0,8 % | 7 956 385 | 0,007 |

| .INFO | 0,8 % | 7 852 896 | 0,007 |

| .DE | 0,7 % | 22 881 115 | 0,002 |

| .KE | 0,7 % | 165 907 | 0,288 |

Vi har sett liknande mönster i andra analyser av hotfullt innehåll. Interisles studie ”Malware Landscape 2022” fann att de tio toppdomänerna med flest kopplingar till skadeprogramsdomäner också innehöll en blandning av äldre globala toppdomäner (.COM på första plats, .NET på femte, .ORG på sjätte och .BIZ på tionde), nya generiska toppdomäner (.XYZ på andra plats, .CLUB på sjunde och .TOP på nionde) och nationella toppdomäner (.BR, .IN och .RU på tredje, fjärde och åttonde plats)[1]. Åtta av dessa tio ändelser ligger bland de 14 första på CSC:s phishinglista här ovanför. På samma sätt analyserade Anti-Phishing Working Groups (APWG) ”Phishing Activity Trends Report” för fjärde kvartalet 2021 de vanligaste toppdomänerna för phishing-aktiviteter, och de nio vanligaste inkluderade de nya generiska toppdomänerna .XYZ, .BUZZ och .VIP, samt de nationella domänerna .BR och .IN tillsammans med äldre generiska toppdomäner. Nya generiska toppdomäner förekom mer än dubbelt så ofta i datamängden, vilket också var väntat baserat på det totala antalet domäner som registrerades med dessa ändelser[2]. En studie från första kvartalet 2022 av Agari och PhishLabs visade upp liknande mönster, där de tio vanligast förekommande toppdomänerna som missbrukades för phishing-aktivieter (efter antalet webbplatser) inkluderade de nya generiska toppdomänerna .VIP, .XYZ och .MONSTER samt de nationella toppdomänerna .BR, .LY och .TK[3],[4].

Tabell 2 visar att mönstret är ganska annorlunda när man tittar på de vanligaste toppdomänerna baserat på deras normaliserade hotfrekvens: listan domineras av en särskild uppsättning nationella toppdomäner och ett mindre antal nya generiska toppdomäner, men utesluter många av de populäraste toppdomänerna som visats i det föregående.

| Toppdomän | Normaliserad hotfrekvens inom datamängden | Totalt antal reg. domäner inom toppdomän | % av totalt antal phishingfall |

| .GD | 1 000 | 3 306 | 0,05 % |

| .GY | 0,910 | 4 037 | 0,05 % |

| .MS | 0,739 | 9 440 | 0,10 % |

| .ZM | 0,531 | 4 838 | 0,04 % |

| .APP | 0,377 | 1 155 807 | 6,21 % |

| .LY | 0,356 | 25 801 | 0,13 % |

| .KE | 0,288 | 165 907 | 0,68 % |

| .DEV | 0,222 | 391 929 | 1,24 % |

| .PAGE | 0,195 | 368 474 | 1,03 % |

| .UG | 0,187 | 10 810 | 0,03 % |

| .SN | 0,187 | 9 842 | 0,03 % |

| .DO | 0,176 | 30 215 | 0,08 % |

| .BD | 0,127 | 37 465 | 0,07 % |

| .SBS | 0,120 | 44 222 | 0,08 % |

| .NP | 0,112 | 57 379 | 0,09 % |

| .SH | 0,110 | 25 070 | 0,04 % |

| .NG | 0,097 | 240 668 | 0,33 % |

| .IO | 0,085 | 923 588 | 1,11 % |

| .ID | 0,080 | 760 240 | 0,86 % |

| .SA | 0,079 | 60 246 | 0,07 % |

I den andra artikeln i den här serien jämför vi dessa resultat med resultaten från andra datamängder för att skapa ett övergripande mått på hotfrekvens bland toppdomäner med hänsyn till en rad olika typer av bedräglig användning. Vi diskuterar sedan konsekvenserna för it-säkerheten samt hanteringsåtgärder och hur CSC kan hjälpa till med processen.

[1] interisle.net/MalwareLandscape2022.pdf

[2] docs.apwg.org/reports/apwg_trends_report_q4_2021.pdf

[3] info.phishlabs.com/hubfs/Agari%20PhishLabs_QTTI%20Report%20-%20May%202022.pdf

[4] tripwire.com/state-of-security/security-data-protection/phishing-threat-trends-intelligence-report/