Trots att det är en av de äldsta etablerade strategierna för onlineattacker så fortsätter phishing att vara ett populärt verktyg bland bedragare. I december 2021 rapporterade Anti-Phishing Working Group mer än 300 000 separata phishing-attacker, mer än tre gånger så många som i början av 2020, och den högsta siffran som någonsin har identifierats för en enda månad[1].

Det är fortfarande väldigt vanligt att klassisk phishing, där internetanvändare leds till bedrägliga webbplatser för insamling av autentiseringsuppgifter för inloggning eller andra personuppgifter, används för att komma åt kundkonton eller företagssystem eller för identitetsstöld. En färsk studie visar att ungefär två tredjedelar av alla phishing-kampanjer är inriktade på stöld av autentiseringsuppgifter[2]. Andra varianter, såsom e-postintrång (business e-mail compromise, BEC) eller penningöverföringsbedrägerier, har med tiden också börjat förekomma. En betydande del av all phishing-aktivitet används också till att distribuera skadeprogram (inklusive ransomware), antingen via skadliga e-postbilagor eller via infekterade phishing-landningssidor. Faktum är att phishing nu har erkänts som det huvudsakliga medlet för att leverera skadlig nyttolast[3],[4].

En central del av många phishing-attacker är ett associerat domännamn som används antingen för att skapa en övertygande bedräglig e-postadress, eller ”från”-adress, och/eller för att hysa phishing-webbplatsen. En av de huvudsakliga beståndsdelarna i en framgångsrik attack är att få det bedrägliga innehållet att se ut som om det kommer från ett betrott varumärke. Ett av de främsta sätten att göra det är att registrera ett domännamn som innehåller namnet eller en variation av namnet på det varumärke attacken riktas mot. En studie från 2021 av de konfigurerbara delarna av phishing-webbplatsers webbadresser, som också tog hänsyn till användningen av nyckelord både i underdomäner och i själva domännamnen, fann att det vanligaste nyckelordet på alla phishing-webbplatser som analyserades var ”amazon”[5].

Analys av phishing-domäner

I det här avsnittet presenteras en analys av cirka 2 000 phishing-nedstängingar som utfördes av CSC:s bedrägeribekämpningsteam i dess kundbas under 2021, vilket omfattar inaktivering av både e-postadresser och phishing-webbplatser. Intrångsbekämpning inkluderar både phishing-attacker (65,6 % av fallen) och förskottsbetalningsbedrägerier (34,4 %) riktade mot varumärken inom över 20 olika branschvertikaler.

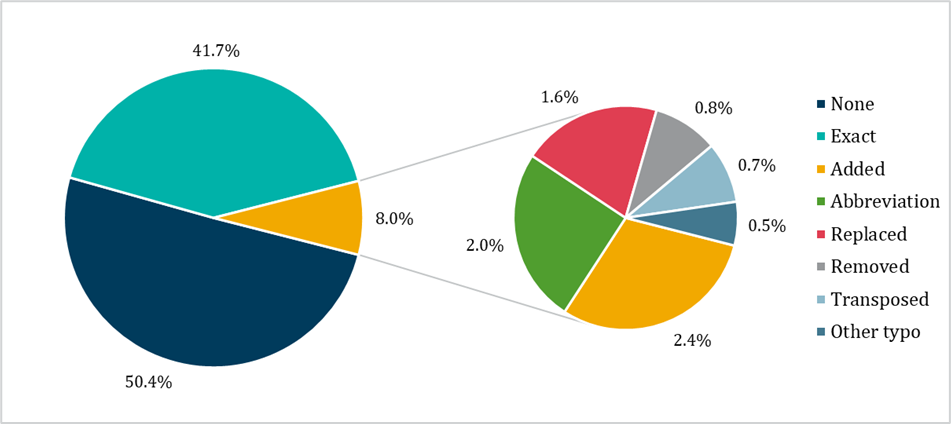

För varje fall av phishing tar vi hänsyn till det domännamn som används i attacken för att avgöra om namnet på det varumärke som attacken riktas mot förekommer i phishing-domännamnet (observera att detta utesluter att hänsyn tas till om varumärkets namn förekommer på en alternativ plats i phishing-webbplatsens webbadress, t.ex. i underdomännamnet). Resultaten av analysen visas i bild 1.

Bild 1: Andelen phishing-domännamn som innehåller namnet på det varumärke som attacken riktas mot, plus typ av överensstämmelse.

Analysen visar att i drygt hälften av fallen (50,4 %) ingår varumärkets namn inte i phishing-domännamnet, utan istället används antingen en varumärkesreferens någon annanstans i webbadressen eller en webbadress som är helt oberoende av varumärket, och som i vissa fall kan vara en komprometterad webbplats[6]. Den andra hälften (49,6 %) använder varumärkesspecifika domännamn för att skapa en bedräglig webbadress. I de flesta av dessa fall (41,7 % av det sammanlagda antalet) används varumärkets exakta namn, medan resten använder en variant på eller felstavning av varumärket. De olika typerna av variationer som observerades är:

- Extra tecken (”Added” i bild 1) – ett eller flera tecken läggs till i varumärkets namn. Det består ofta av ett bindestreck mellan delar av varumärkets namn.

- Förkortning (”Abbreviation”) – domännamnet använder en trunkerad form av varumärkesnamnet eller en akronym eller initialer avsedda att vara igenkännliga för en person.

- Utbytta tecken (”Replaced”) – ett eller flera tecken i varumärkets namn har bytts ut mot ett annat tecken (eller kombination av tecken). Tecknet är ofta intill förväxling likt det som det har bytts ut mot. Några av de vanligaste visuellt övertygande tecknen som observerades i datamängden är:

- w → vv

- m → rn

- g → q

- y → v

- l (litet L) → 1 eller I (stort i)

- i → l (litet L)

- Borttaget tecken (”Removed”) – Ett enstaka tecken tas bort ur varumärkets namn.

- Flyttade element (”Transposed”) – ett par tecken i varumärkets namn, eller individuella beståndsdelar (t.ex. ord) i namnet, byts mot varandra.

Andra felstavningsvarianter (”Other typo”) – annan felstavning, eller en kombination av ovan nämnda metoder, har använts.

Mer än 160 separata domännamnsändelser ingår i datamängden, och de 10 vanligaste inkluderar flera nya generiska toppdomäner (nya gTLD:er) (bild 2). Det stämmer överens med tidigare studier som visar att många av dessa ändelser ofta förknippas med opålitliga webbplatser[7],[8].

Bild 2: De tio vanligaste domännamnstilläggen (toppdomäner) i datamängden med phishing-domäner

| Toppdomän | % av domäner |

| .COM | 50,9 |

| .XYZ | 3,7 |

| .ONLINE | 3,2 |

| .NET | 2,7 |

| .CLUB | 2,5 |

| .ORG | 2,3 |

| .SITE | 1,6 |

| .SHOP | 1,5 |

| .LIVE | 1,3 |

| .ME | 1,2 |

Fallstudie: domänregistreringstrender kopplade till phishing-aktivitet riktad mot en bankkoncern

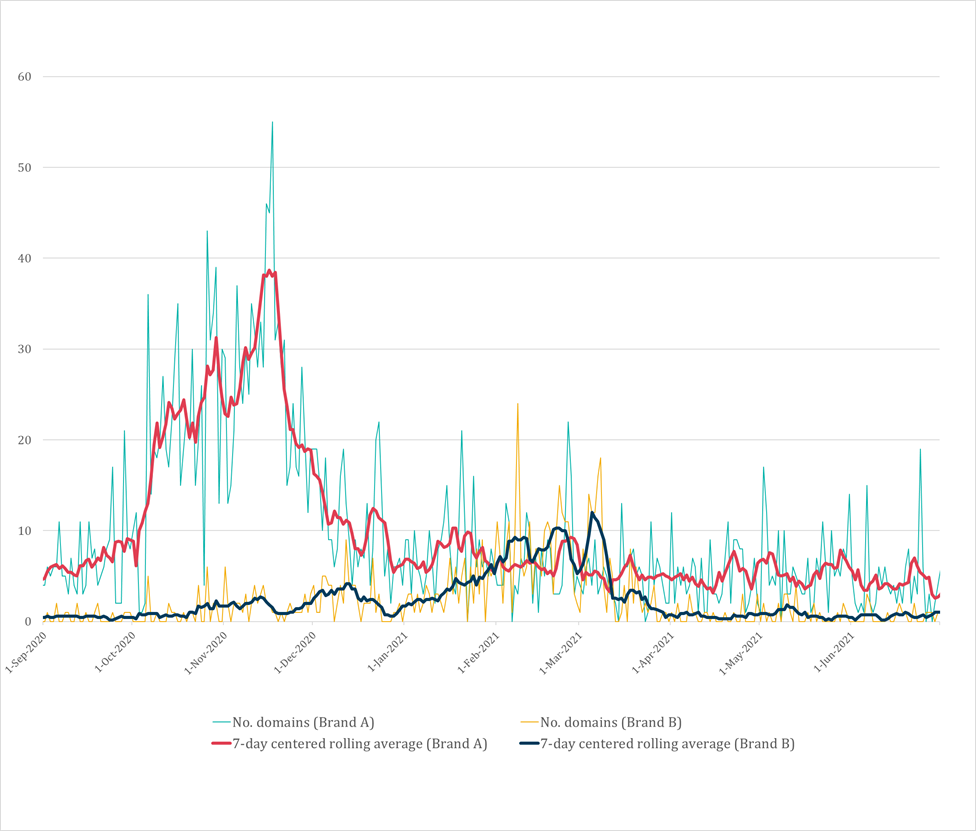

Under fjärde kvartalet 2020 och första kvartalet 2021 identifierade CSC ett stort antal domänregistreringar kopplade till en omfattande, samordnad phishing-kampanj riktad mot en FTSE-100-bankkoncern med flera varumärken. Den huvudsakliga attackvektorn var via sms-meddelanden (s.k. smishing), och kampanjen använde en serie varumärkesspecifika domännamn som ledde till webbplatser med falsk varumärkning som efterfrågade kundernas autentiseringsuppgifter. CSC fastställde att webbplatserna ingick i en storskalig attack som utfördes av en enskild enhet eller en grupp av sammankopplade enheter, baserat på likheter i registreringsdatum, nyckelordsvarianter och webbadresstruktur, samt gemensam användning av integritetsskyddstjänster. Vid tidpunkten för analysen ledde domänerna till en blandning av aktiva och inaktiva webbplatser, vilket antydde att varje phishing-webbplats kanske bara var aktiv under en kort tid.

Kampanjen gick från ett varumärke (”Varumärke A”), som främst attackerades i oktober och november 2020, till ett andra varumärke (”Varumärke B”), med en mindre aktivitetstopp runt februari 2021. Antalet domäner som användes i dessa attacker var tillräckligt stort för att kampanjen skulle dominera det övergripande mönstret för de totala domänregistreringarna av tredjepartsdomäner för varumärkena under den aktuella perioden (bild 3).

Bild 3: Sammanlagt dagligt antal upptäckta domänregistreringar (och centrerade sjudagars rullande medelvärden) för två varumärken kopplade till en FTSE-100-bankkoncern, mellan september 2020 och juni 2021.

Proaktiva, förebyggande kontroller kan säkra de underliggande domäntillgångarna och motverka de nämnda metoderna för phishing-attacker

De föregående observationerna leder till betydande konsekvenser när det gäller kraven på en effektiv tjänst för phishing-upptäckt. Först och främst är en viktig beståndsdel upptäckten av varumärkesspecifika domännamn, vilket framgår av det faktum att nästan hälften av de domäner som analyserades i vår inledande datamängd innehåller en varumärkesreferens i domännamnet. De enklaste produkterna för domänidentifiering försöker bara identifiera namn som överensstämmer exakt med det aktuella varumärket, men som vår analys visar hänvisar ungefär 16 % av phishing-domänerna med varumärkesnamn faktiskt till en variant av varumärket snarare än till dess exakta namn. Det skulle kunna vara ett medvetet beslut av bedragarna för att försöka kringgå upptäcktsansträngningarna, och det understryker behovet av en heltäckande lösning som kan hantera dessa variationer. CSC:s tjänst 3D Domain Monitoring har utformats med dessa krav i åtanke, och den omfattar upptäckt av en rad varumärkesvarianter, inklusive ungefärliga matchningar (vilket omfattar teckenbyten och användning av icke-latinska homoglyfer) och Soundex-varianter (homofoner eller metafoner, dvs. domäner som uttalas på samma sätt) över ett stort antal domännamnsändelser.

Till och med omfattande domänupptäckt är dock bara en del av lösningen. Lite mer än hälften av phishing-attackerna i vår datamängd använder inte varumärkesspecifika domännamn, vilket visar att en verkligt effektiv produkt för phishing-upptäckt också måste inkludera andra datakällor. CSC:s bedrägeribekämpningsstjänst använder också skräppostfällor och honungsfällor samt andra dataflöden, t.ex. data från missbruksbrevlådor för kunder och loggar från webbservern. Denna information matas in i vår maskininlärningsdrivna korrelationsmotor, som upptäcker bedrägliga webbplatser genom att analysera mönster i webbadresser och jämföra webbplatsens innehåll med kända indikatorer på bedrägligt innehåll. En sista viktig faktor är att det finns en kapacitet för att upprätthålla intrångsbekämpningen dygnet runt, så att man snabbt kan ta bort bedrägligt innehåll.

Vi ser fram emot en pratstund

Om du vill veta mer om vad CSC:s 3D Domain Monitoring och tjänster för bedrägeribekämpning kan göra för dig är du välkommen att fylla i vårt kontaktformulär så tar en av våra specialister kontakt med dig.

[1] https://docs.apwg.org/reports/apwg_trends_report_q4_2021.pdf

[2] https://cofense.com/annualreport

[3] https://www.cisa.gov/stopransomware/general-information

[4] https://www.cscdbs.com/assets/pdfs/Domain_Security_Report_2021.pdf

[5] https://www.daj.jp/en/about/release/2021/0922_01/

[6] https://www.phishlabs.com/blog/most-phishing-attacks-use-compromised-domains-and-free-hosting/

[7] https://circleid.com/posts/20210908-credential-hinting-domain-names-a-phishing-lure

[8] https://unit42.paloaltonetworks.com/top-level-domains-cybercrime/