2018 års “Business Continuity Institute´s Horizon Scan Report” identifierade de tio största riskerna för en organisations kontinuitet, rapporten baserades på 657 respondenter i 76 länder. Föga förvånande var DNS en bidragande faktor i fyra av de sammanlagt tio riskerna – på grund av de exempel som vi skrivit om i denna bloggserie – inklusive cyberattacker, dataläckor, dåligt planerad IT-hantering, avbrott och andra störningar i försörjningskedjan.

I vårt senaste inlägg delade vi med oss av CSC:s rekommendationer för att säkra DNS:erna från dessa 10 sårbarheter, vilket inkluderade att utveckla policys för:

- Använda avancerade säkerhetsfunktioner för affärskritiska domäner

- Kontrollera behörigheter för användare av systemen

- Säkra vilka som har tillträde till domän- och DNS-portalen

- Konsolidera med en leverantör som håller rätt standard för domäner, DNS och digitala certifikat.

I detta inlägg adresserar vi vem som ska vara ansvarig för att implementera dessa policys.

Med varje cyberattack står en organisation inför det faktum att det finns potentiella möjligheter att förlora affärshemligheter och immateriella rättigheter, samt potentiella tvister som väcks av berörda kunder, partners och aktieägare. Omfattande skador på ryktet och förlorat förtroende hos investerare kan också förekomma, vilket ofta följs av ett fall i aktiepriset.

Organisationers styrelser är ansvariga att förstå alla risker, inklusive cyberrisker. Det är uppenbart att domäner och DNS är sårbara när driften är undermålig och vid attacker från tredjepart. Om en incident inträffar är det styrelsens handlingar som till syvende och sist får folkets dom och ögonen från de legala organen och lagstiftare riktade mot sig.

Domän- och DNS-säkerhet är dock ett verktyg för att nå slutmålet, där slutmålet är enighet. Nyligen utförda efterforskningar av Pnemon Institute[1] angående digitala certifikat antyder att organisationer är mindre intresserade av de faktiska säkerhetsfördelarna än vad de är av att upprätthålla enighet och undvika böter och påföljder på grund av oenighet (tänk EU General Data Protection Regulation, som antogs i maj 2018, som kan ge en organisation böter på upp till 4% av deras globala årliga intäkt om de inte skyddar sin kundinformation).

Om en organisations styrelse inte förstår att DNS är ett primärt mål för dataintrång så finns det inget bättre tillfälle än nu att dela den informationen. Organisationer som upplevt dataintrång på grund av sårbar DNS ökade från 28% 2017 till 33% 2018[2].

Implementera och driva fram en säkerhetspolicy för DNS med CSC Security Center

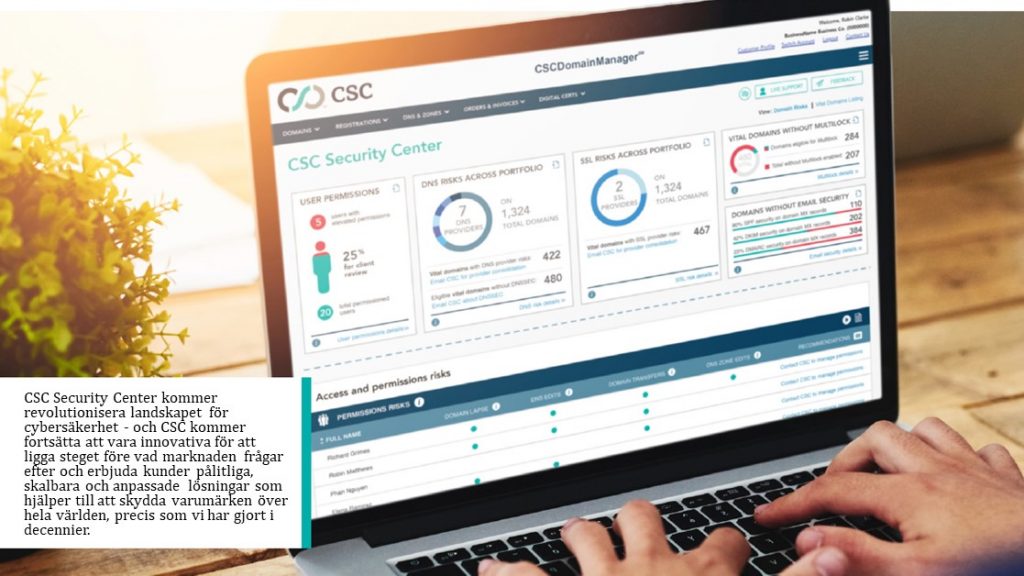

CSC Security CenterSM är en plattform som har utvecklats som förstår riskerna som finns runt vitala domäner. Detta ger företag möjlighet att presentera säkerhetsrisker kring domäner för deras styrelse som kan ta fram policys för att minska cyberhot. CSC Security Center möjliggör också att dessa policys verkställs genom att skicka meddelanden om de inte efterföljs.

Detta unika förhållningssätt kommer förändra hur man säkrar sina domäner och DNS. Plattformen identifierar affärskritiska domäner och övervakar dem löpande för att säkerställa att de är säkrade med rätt skydd. Plattformen skickar även ut varningar om det finns några luckor i säkerheten.

Vi har också etablerat en automatisk “registry lock policy” med våra CSC Security Center-klienter för att minska riskerna för DNS-kapning på deras mest värdefulla domäner. “The auto-lock policy” fungera tillsammans med automatisk förnyelse av domännamn för att undvika att de går ut och därmed öppna upp för tredjepartsregistreringar.

Vi föreslår att företag går ihop med en företagsklassad leverantörer som har resurser och verktyg för att genomdriva starka policys. Din styrelse kommer uppskatta en stark leverantör när de väl förstår riskerna och implikationerna med undermålig drift och attacker på DNS – och kommer därmed vilja investera i den leverantör som är mest säkerhetsmedveten.

Prenumerera på vår blogg och få aviseringar om våra senaste inlägg.

Läs fler inlägg i den här serien:

<< Del 1 – Vad DNS är och varför det är sårbart

<< Del 2 – Fyra DNS-sårbarheter som du behöver veta om

<< Del 3 – Sex andra sätt som DNS är sårbart, som gör säkerhet avgörande

<< Del 4 – Det växande hotet med DNS Hijacking and Domain Shadowing

>> Del 5 – Minska risken för 10 allvarliga DNS sårbarheter

Ladda ner vår senaste Cyber Security Report

[1] thesslstore.com/blog/71-of-organizations-dont-know-how-many-certificates-keys-they-have/

[2] efficientip.com/wp-content/uploads/EfficientIP-DNS-Threat-Report-2018.pdf