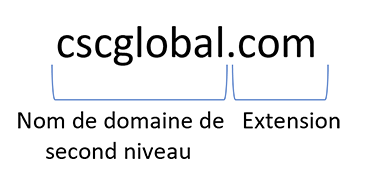

Les noms de domaine sont des adresses web qui se présentent sous forme directement lisible, qui permettent de nommer des sites web et de créer des adresses mail. Un nom de domaine est constitué de deux éléments : le nom de deuxième niveau (généralement, le nom d’une marque et/ou un ou plusieurs mots clés pertinents) et l’extension de nom de domaine – aussi appelée « nom de domaine de premier niveau » (TLD).

Il existe différents types de TLD, y compris les TLD génériques (ou mondiaux), que l’on désigne par l’acronyme gTLD et qui servaient à l’origine à fournir une description du type de site, comme .COM pour les sites web d’entreprises ou .ORG pour les organisations caritatives. Il y a aussi des TLD de code pays (ccTLD) qui sont attribués selon le pays, par exemple .CO.UK pour le Royaume-Uni ou .FR pour la France, etc. Enfin, il existe tout une série de nouveaux gTLD qui ont été lancés depuis 2013 et qui sont généralement associés à des catégories de contenus spécifiques, comme des secteurs d’activité, des centres d’intérêt ou des lieux particuliers (par exemple .SHOP, .CLUB, .TOKYO). Chaque TLD est supervisé par un opérateur de registre, qui gère son infrastructure.

Le contenu associé aux noms de domaine couvre l’éventail complet des contenus disponibles sur Internet, qu’il s’agisse de contenus légitimes mis en ligne par des marques ou des individus ou de contenus liés à des activités illicites ou criminelles. CSC a toutefois noté que certains TLD sont davantage utilisés pour le contenu malveillant.

Il peut avoir plusieurs explications à l’attrait particulier de certains TLD auprès des fraudeurs, y compris le coût de l’enregistrement d’un nom de domaine et les difficultés liées aux interventions (désactivation de contenu) sur du contenu illicite. Les TLD gérés par certains opérateurs de registre, comme ceux qui proposent des enregistrements de nom de domaine à faibles coûts, voire gratuitement, ou ceux dont la politique de sécurité laisse à désirer, sont plus susceptibles d’être utilisés pour des activités illicites. En outre, les extensions de noms de domaine pour lesquelles il n’existe aucune possibilité d’intervention claire et fiable, telles que .VN (Vietnam) et .RU (Russie), représentent un risque particulièrement élevé. D’autres facteurs ont également de l’importance. Ainsi, le niveau de prospérité d’un pays a une incidence sur les niveaux d’expertise technique des fournisseurs de services Internet (FSI), et donc sur le risque de compromission des noms de domaine.

Dans ce billet de blog en deux parties, nous nous attacherons à quantifier les niveaux de menace associés à certaines extensions de noms de domaine, à savoir la possibilité qu’un nom de domaine avec un TLD particulier soit enregistré dans un but frauduleux.

1e partie : Les TLD des sites de phishing

Déterminer le niveau des menaces associé à chaque TLD est notamment utile pour :

- Aider à classer par ordre d’importance les résultats identifiés via un service de protection de marque. Par exemple, le TLD peut servir à mieux cibler certains sites pour faire un suivi ultérieur des modifications de contenu.

- Identifier les TLD pour lesquels il est préférable d’enregistrer – à titre défensif – des noms de domaine incluant des chaînes de caractères clés associées à la marque afin d’éviter qu’ils ne soient enregistrés par des tiers ayant des intentions malveillantes.

- Identifier les TLD pour lesquels il peut être intéressant pour les fournisseurs de services de protection de marque de proposer des options de « blocage » ou d’alerte lorsque, par exemple, un tiers tente d’enregistrer un nom de domaine incluant un terme associé à une marque.

Analyse et discussion

Pour ce premier billet, nous avons analysé les données fournies par les services de protection contre la fraude de CSC afin d’identifier les TLD associés à des noms de domaine utilisés pour des activités de phishing. L’analyse couvre tous les sites détectés entre novembre 2021 et avril 2022 pour les TLD associés à plus de 10 cas de phishing à partir du nom de domaine (par opposition au phishing visant le sous-domaine). Nous avons ainsi obtenu des résultats pour 115 TLD différents.

En outre, nous tenons également compte de la fréquence d’utilisation du nom de domaine sous le TLD en question associé au contenu dangereux. Pour ce faire, nous exprimons les chiffres bruts en tant que proportion du nombre total de noms de domaine enregistrés sous le TLD . Puis nous normalisons les données, de sorte que la valeur du TLD le plus dangereux est de 1, toutes les autres valeurs de cet ensemble de données étant ensuite mises à l’échelle. Veuillez noter que cette valeur reflète la proportion de noms de domaine malveillants pour chaque TLD, plutôt que leur nombre absolu. D’autres TLD correspondent à un nombre élevé d’infractions en raison du nombre total d’enregistrements de nom de domaine sous ces extensions. Le Tableau 1 montre les vingt premiers TLD représentés dans l’ensemble de données de phishing traité par CSC (en nombres absolus), ainsi que les fréquences de menaces normalisées pour ces TLD.

| TLD | % du total des cas de phishing | Nb total de noms de domaine enreg. sous le TLD | Fréq. de menace normalisée dans l’ens. de données |

| .COM | 45,7 % | 221 858 334 | 0,014 |

| .ORG | 6,9 % | 15 550 733 | 0,031 |

| .APP | 6,2 % | 1 155 807 | 0,377 |

| .NET | 4,8 % | 19 773 315 | 0,017 |

| .XYZ | 2,5 % | 10 841 304 | 0,016 |

| .RU | 2,5 % | 10 627 033 | 0,016 |

| .CO | 2,1 % | 4 110 132 | 0,035 |

| .CN | 1,7 % | 25 147 816 | 0,005 |

| .ME | 1,3 % | 1 669 800 | 0,054 |

| .DEV | 1,2 % | 391 929 | 0,222 |

| .BR | 1,2 % | 5 519 378 | 0,015 |

| .TOP | 1,2 % | 8 830 142 | 0,009 |

| .IO | 1,1 % | 923 588 | 0,085 |

| .IN | 1,1 % | 3 271 337 | 0,023 |

| .PAGE | 1,0 % | 368 474 | 0,195 |

| .ID | 0,9 % | 760 240 | 0,080 |

| .ICU | 0,8 % | 7 956 385 | 0,007 |

| .INFO | 0,8 % | 7 852 896 | 0,007 |

| .DE | 0,7 % | 22 881 115 | 0,002 |

| .KE | 0,7 % | 165 907 | 0,288 |

Nous avons observé des tendances similaires dans d’autres analyses de contenus dangereux. L’étude sur le paysage des logiciels malveillants (« Malware Landscape ») réalisée par Interisle en 2022 a révélé que les dix premiers TLD associés à des noms de domaine destinés à diffuser des logiciels malveillants incluaient également un mélange d’anciens gTLD (.COM en 1e position, .NET en 5ème position, .ORG en 6ème position et .BIZ en 10ème position), de nouveaux gTLD (.XYZ en 2ème position, .CLUB en 7ème position et .TOP en 9ème position) et de ccTLD (.BR, .IN et .RU en 3ème, 4ème et 8ème positions, respectivement)[1]. Huit de ces dix extensions figurent dans les 14 premiers éléments de la liste de phishing de CSC ci-dessus. De même, le rapport sur les tendances de l’activité de phishing (« Phishing Activity Trends Report ») rédigé par le groupe de travail anti-phishing (APWG) pour le 4ème trimestre 2021 a analysé les principaux TLD utilisés pour les campagnes de phishing, les neuf plus importants incluant les nouveaux gTLD .XYZ, .BUZZ et .VIP, et les ccTLD .BR et .IN, ainsi que des gTLD traditionnels. De façon surprenante, la proportion de nouveaux gTLD était plus de deux fois plus importante dans l’ensemble de données par rapport au nombre total de noms de domaine enregistrés sous ces extensions[2]. Une étude réalisée au 1er trimestre 2022 par Agari et PhishLabs a également montré des tendances similaires, les dix principaux TLD touchés par le phishing (en nombre de sites) incluant les nouveaux gTLD .VIP, .XYZ et .MONSTER, ainsi que les ccTLD .BR, .LY et .TK[3],[4].

Le Tableau 2 montre que le schéma est assez différent lorsque l’on examine les principaux TLD en fonction de la fréquence de menace normalisée ; la liste est dominée par un ensemble distinct de ccTLD et un plus petit nombre de nouveaux gTLD, mais exclut un grand nombre des TLD les plus populaires présentés précédemment.

| TLD | Fréq. de menace normalisée dans l’ens. de données | Nb total de noms de domaine enreg. sous le TLD | % du total des cas de phishing |

| .GD | 1,000 | 3 306 | 0,05 % |

| .GY | 0,910 | 4 037 | 0,05 % |

| .MS | 0,739 | 9 440 | 0,10 % |

| .ZM | 0,531 | 4 838 | 0,04 % |

| .APP | 0,377 | 1 155 807 | 6,21 % |

| .LY | 0,356 | 25 801 | 0,13 % |

| .KE | 0,288 | 165 907 | 0,68 % |

| .DEV | 0,222 | 391 929 | 1,24 % |

| .PAGE | 0,195 | 368 474 | 1,03 % |

| .UG | 0,187 | 10 810 | 0,03 % |

| .SN | 0,187 | 9 842 | 0,03 % |

| .DO | 0,176 | 30 215 | 0,08 % |

| .BD | 0,127 | 37 465 | 0,07 % |

| .SBS | 0,120 | 44 222 | 0,08 % |

| .NP | 0,112 | 57 379 | 0,09 % |

| .SH | 0,110 | 25 070 | 0,04 % |

| .NG | 0,097 | 240 668 | 0,33 % |

| .IO | 0,085 | 923 588 | 1,11 % |

| .ID | 0,080 | 760 240 | 0,86 % |

| .SA | 0,079 | 60 246 | 0,07 % |

Dans la deuxième partie de ce blog, nous comparons ces résultats avec ceux d’autres ensembles de données afin d’obtenir une mesure globale de la fréquence des menaces associées aux TLD, en tenant compte d’un éventail d’utilisations frauduleuses. Nous examinons ensuite les implications en matière de cyber-sécurité, les mesures de médiation possibles et les solutions proposées par CSC pour vous aider dans ce processus.

[1] interisle.net/MalwareLandscape2022.pdf

[2] docs.apwg.org/reports/apwg_trends_report_q4_2021.pdf

[3] info.phishlabs.com/hubfs/Agari%20PhishLabs_QTTI%20Report%20-%20May%202022.pdf

[4] tripwire.com/state-of-security/security-data-protection/phishing-threat-trends-intelligence-report/