Domainnamen-Missbrauch ist heute eines der gefährlichsten und am wenigsten regulierten Probleme im Bereich der digitalen Geschäftssicherheit. Ein Angriff auf eine Web-Domain kann zur Umleitung der Unternehmens-Website, zu Domain-Spoofing, Phishing-Angriffen, Netzwerkverletzungen und zu Business Email Compromise (BEC) führen. Domains, die als Online-Welt eines Unternehmens fungieren, sind Teil der externen Angriffsfläche eines Unternehmens und müssen daher kontinuierlich im Hinblick auf Angriffe und Betrug durch Cyber-Kriminalität überwacht werden. Da Cyber-Risiken weiter zunehmen, wird es für Unternehmen und Cyber-Versicherer immer schwieriger, diese zu beziffern und ihre Schadenspotenziale richtig einzuschätzen. Fast schon täglich erfahren wir von neuen Entwicklungen im Zusammenhang mit Angriffen auf die Lieferkette, Ransomware und Phishing-Angriffen, die immer komplexer werden hinsichtlich ihrer Abdeckung und Verhinderung.

1. Viele der größten Unternehmen der Welt haben immer noch kein elementares Domain-Sicherheitsprotokoll

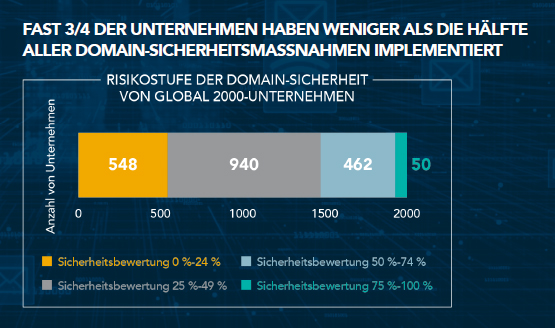

Laut dem jüngsten Bericht zur Domain-Sicherheit von CSC haben fast drei Viertel der Forbes Global 2000-Unternehmen weniger als 50 % der empfohlenen Sicherheitsmaßnahmen implementiert und sind so attraktive Ziele für Kriminelle.

Die Absicherung des Domain-Portfolios – nicht nur der Online-Präsenz einer Marke, sondern auch der Domains, auf denen E-Mails, Kundenportale oder andere wichtige Geschäftsanwendungen eines Unternehmens laufen – ist von grundlegender Bedeutung für den Umgang mit dem Cyber-Risiko. Es ist daher wichtig, dass Sie sich bei den Teams Ihres Unternehmens vergewissern, ob sie mit einem Enterprise-Class-Registrar arbeiten bzw. Registry-Lock, Certificate-Authority-Autorisierung (CAA), redundante Domains, Domain Name System Security Extensions (DNSSEC), Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) oder Domain-based Message Authentication, Reporting and Conformance (DMARC) implementiert haben.

2. Sie sind nur so sicher wie Ihre Anbieter und können selbst Ihren Domain-Registrar wählen

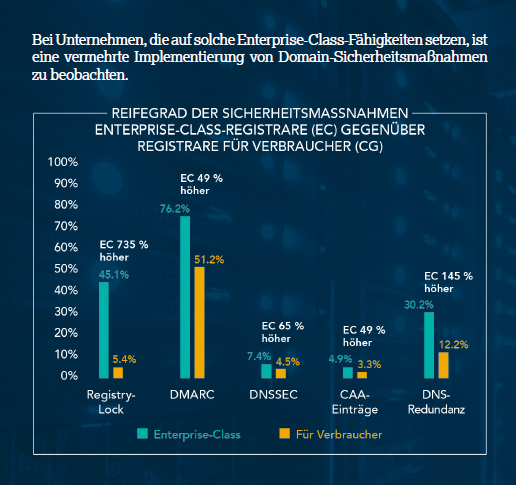

Bezüglich der Sicherheit eines Registrars und den Wert, den er auf die Sicherheit der Kunden-Domains legt, ist die Auswahl des Anbieters entscheidend. Dennoch nutzen Unternehmen immer noch Registrare für Verbraucher, die eigentlich für Einzelpersonen, Start-ups und kleine Unternehmen gedacht sind, doch die richtige Wahl des Anbieters bleibt vom entscheidender Bedeutung. Im diesjährigen Bericht hat CSC auch den Trend bei der Einführung von Maßnahmen zur Domain-Sicherheit unter Beachtung der Art der genutzten Domain-Registrare untersucht:

ENTERPRISE-CLASS-REGISTRARE: Ein Enterprise-Class-Registrar legt den Fokus auf die Arbeit mit Unternehmen und Markeninhabern, die erweiterte Geschäftspraktiken und Funktionen, Expertise und personelle Unterstützung für die Domain- und DNS-Verwaltung sowie Sicherheit, Markenschutz, Betrugsabwehr, Daten-Governance und Cybersicherheit benötigen. | REGISTRARE FÜR VERBRAUCHER: Ein Registrar für Verbraucher ist auf Domain-Services, Websites und E-Mail für die private Nutzung sowie Unternehmer und Kleinunternehmen, die gerade am Anfang stehen, spezialisiert. |

Viele Unternehmen befinden sich in dem Irrglauben, dass alle Registrare gleich sind. Falsches Vertrauen in Registrare für Verbraucher, die möglicherweise nicht auf Domain-Sicherheit ausgelegt sind, kann sich negativ auf den allgemeinen Sicherheitsstatus eines Unternehmens auswirken. Dies gilt insbesondere für die Einführung von Registry-Locks, da die meisten Registrare für Verbraucher diese nicht unterstützen.

Ende 2021 hat SecurityScorecard die Sicherheitsbewertungen von Unternehmen verglichen, die entweder Enterprise-Class-Registrare oder Registrare für Verbraucher nutzten. Die Ergebnisse zeigen, dass Unternehmen, die ihre Domains von Enterprise-Class-Registraren verwalten lassen, eine um eine halbe bis eine ganze Note bessere Gesamtbewertung der Cybersicherheit erhalten.

Registrare für Verbraucher bieten transaktionsbezogene Beziehungen zu ihren Kunden an und arbeiten keinen so gründlichen Prüfungsprozess ab wie ein Enterprise-Class-Anbieter. Sie bieten auch keine Lösungen zur Eindämmung aller digitalen Risiken wie Domain-Spoofing, Domain- und DNS-Hijacking-Angriffen, Sub-Domain-Übernahmen und Phishing-Angriffen. Abgesehen von der mangelnden Sicherheit ist es eine Tatsache, dass Domain-Registrare für Verbraucher Typosquatting, Versteigerungen von Domains – die oft andere Markennamen verletzen – und Namenvarianten-Dienste verbreiten. Diese Registrare machen den Unternehmenswert, den sich die Markeninhaber hart erarbeitet haben, zu Geld und verschaffen sich selbst eine Einnahmequelle, anstatt ihre Kunden zu schützen.

Ein Enterprise-Class-Registrar legt den Fokus hingegen auf die Arbeit mit Unternehmen und Markeninhabern, die bessere Geschäftspraktiken und Funktionen, Fachkenntnisse und personelle Unterstützung für die

Domain- und DNS-Verwaltung sowie Sicherheit, Markenschutz, Betrugsabwehr, Daten-Governance und Cybersicherheit benötigen. Wenn Sie mehr erfahren möchten, besuchen Sie Domain-Sicherheit beginnt mit Ihrem Registrar.

3. Wenn Sie betrügerische Lookalike-Domains, die sich als Ihre Marke ausgeben, nicht überwachen und entfernen lassen, erhöht sich Ihr Risiko für Angriffe

Die Absicht dieser gefälschten und böswillig registrierten Domains ist es, das Vertrauen in die anvisierten Marken auszunutzen, um Phishing-Angriffe, andere Formen des digitalen Markenmissbrauchs oder Verletzung geistigen Eigentums zu starten. Dies führt oft zu Einnahmenverlusten, Traffic-Umleitung und einer beschädigten Markenreputation. Es gibt unzählige Domain-Spoofing-Taktiken und -Möglichkeiten, die von Phishing-Kriminellen und böswilligen Dritten genutzt werden können.

Im diesjährigen Bericht wurde aufgeführt, dass 75 % der Homoglyphen-Domains im Besitz von Dritten und nicht des Markeninhabers sind. 82 % haben ihre WHOIS oder Inhaberangaben unzugänglich gemacht. Dies zeigt, dass sie versuchen, ihre Eigentumsverhältnisse zu verschleiern oder zu verbergen, und dass sie möglicherweise bösartige Absichten haben. Darüber hinaus verfügen 48 % der im Besitz von Drittanbietern stehenden Domainnamen über MX-Records und könnten für Phishing-Angriffe verwendet werden.

Wenn Sie mehr erfahren möchten, lesen Sie unseren Bericht zur Domain-Sicherheit.