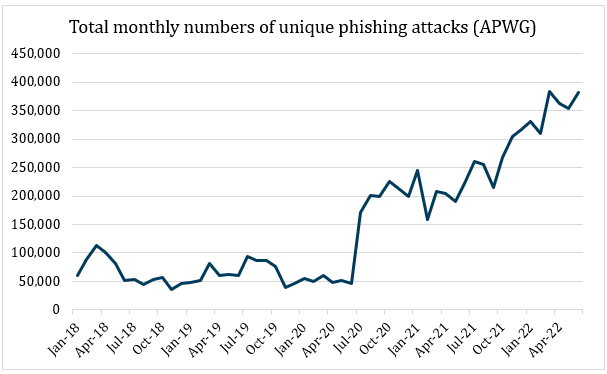

Nous avions déjà noté dans plusieurs études CSC que le phishing continuait d’être un vecteur de menaces extrêmement populaire auprès des hackers, et que cette technique ne montrait aucun signe de désaffection, notamment du fait de la pandémie de COVID-19 et de la généralisation du travail à distance. De fait, les chiffres les plus récents du groupe de travail anti-phishing (APWG) montrent que le nombre d’attaques de phishing est plus élevé que jamais, avec un total trimestriel d’attaques détectées atteignant 1 million pour la première fois au T1 2022, et plus de 600 marques ciblées chaque mois.

Un rapport précédent de l’APWG[1] révélait que plus de 80 % des sites de phishing utilisaient des certificats SSL (Secure Socket Layers) ou TLS (Transport Layer Security) autorisant l’utilisation du protocole HTTPS – soit une augmentation de près de 5 % à la fin 2016 – et que 90 % de ces certificats étaient émis par des fournisseurs gratuits, tels que cPanel et Let’s Encrypt.

En outre, l’étude sur le paysage des menaces de phishing (« Phishing Landscape ») réalisée par Interisle en 2022 a signalé la détection de plus d’1,1 million d’attaques de phishing entre avril 2021 et avril 2022, avec plus de 2 000 marques touchées, la majorité des attaques ciblant néanmoins les 10 marques les plus connues. Globalement, 69 % des attaques ont utilisé des noms de domaine enregistrés pour l’occasion, les attaques s’étant majoritairement concentrées sur les nouvelles extensions génériques (nouveaux gTLD). De plus, il semble que les enregistrements abusifs se concentrent auprès d’un nombre restreint de registrars. Près de 41 % des noms de domaine signalés pour le phishing ont été utilisés pour lancer une attaque dans les 14 jours qui ont suivi leur enregistrement, la plupart d’entre eux étant signalés dans les 48 heures.

Les attaques de phishing visent aujourd’hui à dérober des identifiants et à usurper l’identité d’entreprises officielles, mais elles servent également de plus en plus de passerelles pour lancer des attaques par logiciels malveillants et rançongiciels, ce qui entraîne souvent des compromissions sévères des réseaux d’entreprises ainsi que d’autres problèmes de sécurité, comme les attaques contre l’infrastructure DNS (système de noms de domaine).

Les sites de phishing personnalisables

Au centre de nombreuses attaques de phishing se trouve un site frauduleux qui imite l’apparence du site officiel de la marque visée et qui inclut généralement un formulaire de connexion invitant l’utilisateur à saisir des informations sensibles qui, de ce fait, tombent entre les mains du fraudeur. Dans les attaques de phishing classiques, le site imite une marque spécifique, et les cybercriminels envoient des e-mails à un large groupe d’utilisateurs pour les inciter à se rendre sur le site. Cette stratégie part du principe qu’un certain pourcentage de destinataires seront clients de la marque en question et seront donc plus susceptibles d’être bernés.

Toutefois, ces deux dernières années, CSC a vu apparaître un type de site de phishing beaucoup plus ostensible, dont l’apparence est personnalisée dynamiquement pour chaque destinataire, et qui peut donc cibler avec plus de précision un plus large pourcentage de destinataires dans une seule et même campagne.

Le premier site de ce type a été identifié en février 2020 ; il utilisait une URL au format https://[sitefraudeur.com]/[répertoire]/?usr=[chaîne], dans laquelle la partie « chaîne » était constituée d’une série de caractères apparemment aléatoires. Le site semblait cibler l’utilisateur d’une adresse mail d’entreprise particulière liée à un titulaire de marque, cette adresse étant pré-remplie dans le formulaire de connexion de la page. L’arrière-plan du site affichait une version encadrée du site web officiel de l’entreprise, laissant croire à l’utilisateur qu’il se connectait à son propre site d’entreprise. Tout ce contenu semble avoir été codé en dur dans le code HTML du site de phishing.

Toutefois, un examen plus détaillé à révélé qu’en réalité, le contenu semble avoir été généré dynamiquement, avec la chaîne de l’URL contenant une version codée en base64 de l’adresse mail du destinataire. (Le base64 est un schéma de codage standard pour convertir des données binaires, comme une chaîne de caractères ASCII, au format texte.)

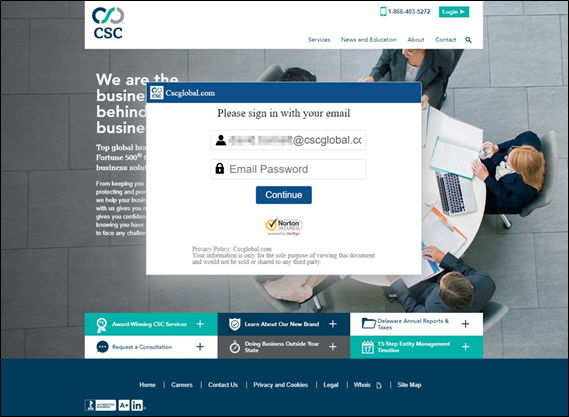

Pour déterminer comment le site de phishing traite concrètement ces informations, une URL modifiée a été générée, remplaçant la chaîne en base64 par une version codée de l’adresse mail d’un employé de CSC. Cette technique a produit la page illustrée à la Figure 2, dans laquelle le code source HTML semble de nouveau avoir été codé en dur à l’affichage.

Cela signifie que le site exécute probablement un script pour générer dynamiquement le code HTML de la page en fonction du contenu de la chaîne en base64 de l’URL. Cette technique permet de produire des attaques de phishing extrêmement convaincantes, par lesquelles, en fonction de l’adresse mail du destinataire, le site frauduleux est configuré pour afficher une version encadrée du domaine hôte de l’adresse mail, sur laquelle apparaît une zone de connexion pré-remplie avec cette adresse. Il est donc possible d’envoyer la même adresse e-mail de phishing à un grand nombre de destinataires, sans qu’il soit nécessaire de personnaliser l’e-mail de destination ou le site de phishing correspondant pour le destinataire en question, à condition de s’assurer que la version codée en base64 de l’adresse mail de destination est ajoutée au lien dans l’e-mail de phishing dans chaque cas (ce qui peut facilement être automatisé à l’aide d’un script).

Il a également été établi que le comportement du site semble dépendre du mode et du lieu de consultation, le site semblant inactif lorsqu’il est visionné dans un environnement de machine virtuelle. Ce type de configuration a déjà été signalé comme une technique utilisée par les fraudeurs pour tromper les résultats des analyses détaillées de leurs sites par des professionnels de la sécurité, qui travaillent souvent en environnement virtuel.

De plus, certaines caractéristiques visibles (à savoir, les indicateurs de contrefaçon) dans l’image du produit peuvent aider à déterminer si un référencement relève de la fraude. Pour ce faire, on utilise une fonctionnalité d’analyse d’image automatisée, qui sera vérifiée manuellement par un analyste.

Il faut également souligner que ce type de site est très difficile à repérer avec les tactiques de surveillance de marque traditionnelles. Hormis le fait que ce site peut très bien avoir été configuré en tant que site isolé non indexé, auquel il n’est possible d’accéder que via des liens contenus dans des messages indésirables, il n’y a habituellement aucune référence à la marque dans le contenu même du site, le contenu de marque étant généré dynamiquement dans le code HTML uniquement lorsqu’un utilisateur accède au site en cliquant sur l’URL. Dans ce type de cas, la détection dépend uniquement de la capacité du moteur anti-fraude de CSC, combiné aux informations du référent du site fournies par le titulaire de marque, afin d’identifier le moment où le site de phishing extrait des informations du site officiel de la marque pendant l’exécution du processus de cadrage.

Une étude de juillet 2022[2],[3] a signalé l’identification d’un style d’attaque extrêmement similaire, qui utilisait un miroir bit à bit du site officiel de la marque ciblée.

Conclusion

Ces résultats soulignent l’importance de disposer d’un programme complet de détection du phishing et d’intervention, qui soit capable d’identifier divers types de menaces. La détection doit combiner un volet Surveillance du nom de domaine (afin d’identifier les sites de phishing où le nom de la marque – ou l’une de ses variantes – est inclus dans le nom de domaine) et un volet Surveillance d’internet (pour détecter les autres sites frauduleux liés au contenu indexé des moteurs de recherche). Toutefois, d’autres sources de données, comme les pièges à spams ou les honeypots, ou les flux de données des messageries et des journaux de serveurs web, peuvent également servir à identifier les sites de phishing non indexés ou dont le contenu est généré plus dynamiquement.

Pourtant, même ces analyses ne constituent qu’une partie de la solution. Comme nous l’avons indiqué précédemment, les attaques de phishing permettent souvent de lancer des attaques par logiciel malveillant ou d’autres formes de violation de sécurité. Une stratégie de sécurité robuste devrait donc également inclure le déploiement d’un éventail complet de mesures de sécurisation des noms de domaine, comme celles offertes par un registrar réservé aux professionnels, pour protéger les noms de domaine critiques de l’organisation. Nous recommandons également aux titulaires de marques d’éviter de faire appel à des fournisseurs qui autorisent les pratiques douteuses, telles que le typosquatting, les enchères de noms de domaines et la génération en masse de noms de domaine (« domain spinning »), autant de procédés qui facilitent les attaques de phishing.

Si vous souhaitez en savoir plus sur la détection du phishing, consultez notre page dédiée aux solutions anti-fraude destinées aux entreprises ou remplissez notre formulaire de contact pour parler à l’un de nos experts.

[1] docs.apwg.org/reports/apwg_trends_report_q2_2021.pdf

[2] darkreading.com/endpoint/apt-phishing-mirrors-landing-pages-credential-harvesting

[3] avanan.com/blog/mirroring-actual-landing-pages-for-convincing-credential-harvesting