Bien qu’il s’agisse de l’une des plus anciennes stratégies de cyberattaques, le phishing reste un moyen prisé des fraudeurs. L’organisation APWG (Anti-Phishing Working Group) a signalé plus de 300 000 attaques de phishing en décembre 2021, soit trois fois plus qu’au début 2020 et le plus grand nombre d’attaques mensuel jamais recensé[1].

La technique classique du phishing, qui consiste à rediriger les internautes vers des sites frauduleux afin de recueillir des identifiants de connexion ou d’autres informations personnelles, est encore largement utilisée pour accéder à des comptes clients ou des systèmes d’entreprise, ou pour l’usurpation d’identité. Une étude récente suggère que près des deux tiers des campagnes de phishing servent au vol d’identifiants[2]. Toutefois, au fil du temps, d’autres types d’attaques, telles que les attaques BEC (Business Email Compromise) ou les escroqueries relatives au transfert d’argent, sont également apparues. Une part importante de l’activité de phishing vise aussi à diffuser des logiciels malveillants (y compris des rançongiciels), soit par le biais de pièces jointes, soit par la redirection vers des pages de phishing infectées. En effet, le phishing est aujourd’hui reconnu comme le principal moyen de diffusion de charges utiles malveillantes (« malicious payloads »)[3],[4].

Au cœur de nombreuses attaques de phishing se trouve un nom de domaine, qui sert à créer une adresse d’expédition (l’adresse du champ « De : ») trompeuse et convaincante, ou à héberger le site de phishing. En réalité, l’un des éléments clés d’une attaque réussie consiste à faire croire que le contenu frauduleux provient d’une marque de confiance. Et l’un des principaux moyens d’y parvenir est d’enregistrer un nom de domaine contenant le nom, ou une variante orthographique, de la marque cible. Une étude réalisée en 2021 sur les sections configurables des URL des sites de phishing – qui tenait également compte de l’utilisation de mots clés dans la partie sous-domaine et dans le nom de domaine lui-même – a ainsi révélé que le terme clé le plus fréquemment utilisé pour tous les sites de phishing analysés était « amazon »[5].

Analyse des noms de domaine de phishing

Ce qui suit décrit l’analyse d’environ 2 000 désactivations de sites de phishing obtenus par l’équipe Anti-Fraude de CSC pour divers clients pendant l’année 2021, et qui ont entraîné à la fois la suppression de l’adresse mail et la désactivation du site de phishing. Les interventions portaient sur des attaques de phishing (65,6 % des cas) et des escroqueries aux avances de frais (34,4 %) ayant ciblé des marques dans plus de 20 secteurs d’activité.

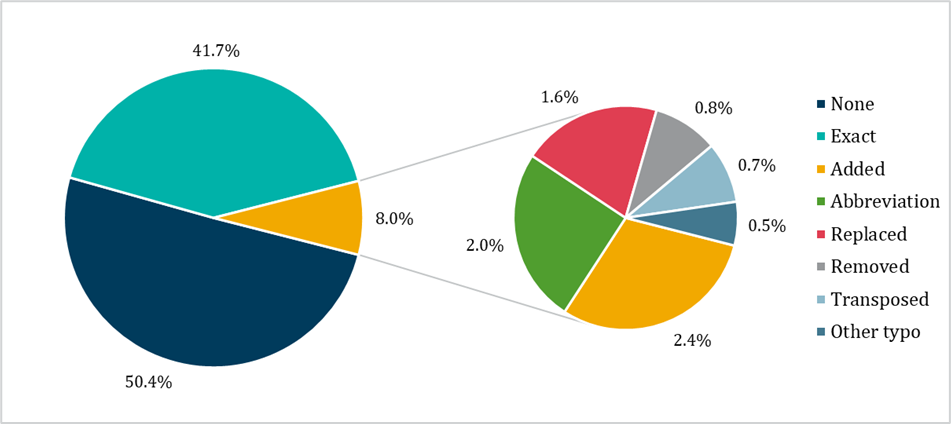

Pour chaque cas de phishing, l’analyse du nom de domaine du site utilisé pour l’attaque nous a permis d’identifier toute occurrence du nom de la marque ciblée (N.B. : ce qui exclut la recherche du nom de la marque ailleurs dans l’URL du site de phishing, par exemple dans le nom du sous-domaine). Les résultats de cette analyse sont présentés à la Figure 1.

Figure 1 : Proportion de noms de domaine de phishing incluant le nom de la marque ciblée, ainsi que le type de correspondance détectée.

L’analyse montre que, dans un peu plus de la moitié des cas (50,4 %), le nom de la marque ciblée n’apparaît pas dans le nom de domaine du site de phishing – soit que le nom de la marque est présent ailleurs dans l’URL, soit qu’une URL totalement distincte a été utilisée pour, dans certains cas, rediriger vers un site corrompu[6]. L’autre moitié (49,6 %) utilise un nom de domaine propre à une marque pour construire une URL quasiment identique. Dans la plupart de ces cas (41,7 % du total), le nom de marque exact apparaît, tandis que le reste utilise une variante ou une variation orthographique de la marque. Les types de variantes observées sont les suivants :

- L’ajout de caractère(s) (« Added » sur la Figure 1) – Un ou plusieurs caractères supplémentaires sont insérés dans le nom de la marque. Souvent, un trait d’union est ajouté entre les différentes parties d’un nom de marque.

- L’abréviation (« Abbreviation ») –Le nom de domaine reprend une forme abrégée, un acronyme ou une initialisation du nom de la marque, conçus pour être reconnus par l’œil humain.

- Le remplacement de caractère(s) (« Replaced ») – Un ou plusieurs caractères dans le nom de la marque sont remplacés par un caractère (ou une combinaison de caractères). Souvent, le caractère est similaire visuellement à celui qu’il remplace. Voici quelques-uns des remplacements les plus convaincants visuellement observés dans l’ensemble de données recueillies :

- w → vv

- m → rn

- g → q

- y → v

- l (L minuscule) → 1 ou I (i majuscule)

- i → l (L minuscule)

- Le retrait d’un caractère (« Removed ») – Un seul caractère est retiré du nom de la marque référencée.

- La transposition d’éléments (« Transposed ») – Dans le nom de la marque, quelques caractères ou composantes individuelles – comme des mots – sont intervertis.

Autres variantes typographiques (« Other typo ») – Un autre type de variante orthographique, ou une combinaison des approches ci-dessus, ont été utilisés.

L’ensemble des données reprend plus de 160 extensions de noms de domaine distinctes, les 10 premières comprenant plusieurs nouvelles extensions génériques (nouveaux gTLD), (Figure 2). Ce chiffre est à rapprocher d’études précédentes, qui ont établi que la plupart de ces extensions étaient fréquemment associées à des sites douteux[7],[8].

Figure 2 : Les dix principales extensions de noms de domaine (TLD) représentées dans l’ensemble de données sur les noms de domaine de phishing.

| TLD | % de noms de domaine |

| .COM | 50,9 |

| .XYZ | 3,7 |

| .ONLINE | 3,2 |

| .NET | 2,7 |

| .CLUB | 2,5 |

| .ORG | 2,3 |

| .SITE | 1,6 |

| .SHOP | 1,5 |

| .LIVE | 1,3 |

| .ME | 1,2 |

Étude de cas : tendances en matière d’enregistrements de noms de domaine liés à une activité de phishing ciblant un groupe bancaire

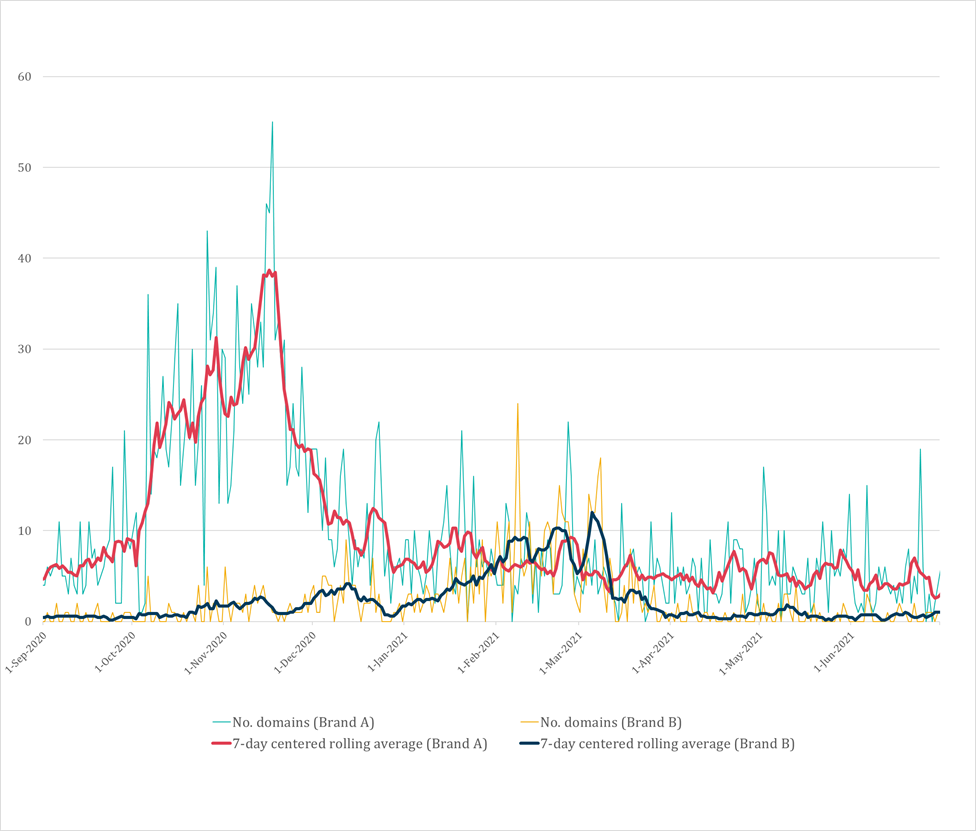

Au quatrième trimestre 2020 et au premier trimestre 2021, CSC a identifié un grand nombre d’enregistrements de noms de domaine liés à une importante campagne de phishing coordonnée, ciblant un groupe bancaire multimarque du FTSE-100. Le principal vecteur d’attaque était l’envoi de messages SMS (technique dite du « smishing »). La campagne utilisait une série de noms de domaine propres à la marque menant vers de faux sites web qui invitaient les clients à saisir leurs identifiants de connexion. À partir des similitudes dans les dates d’enregistrement, des permutations de mots clés et de la structure des URL, ainsi que de l’utilisation commune de services de protection de la confidentialité, CSC a découvert que les sites faisaient partie d’une attaque à grande échelle menée par une seule entité, ou un groupe d’entités liées. Au moment de l’analyse, la résolution des noms de domaine menait vers divers sites actifs et inactifs, ce qui semble suggérer que chaque site de phishing n’a été actif que pendant une courte période.

La campagne est passée d’une marque (« Marque A »), ciblée principalement en octobre et novembre 2020, à une deuxième marque (« Marque B »), avec un pic d’activité moindre en février 2021. Le nombre de noms de domaine utilisés dans ces attaques était suffisamment élevé pour que la campagne domine la tendance générale des enregistrements de domaines tiers pour ces marques sur la période en question (Figure 3).

Figure 3 : Nombre total quotidien d’enregistrements de noms de domaine détectés (et leurs moyennes glissantes sur 7 jours) pour les deux marques d’un groupe bancaire du FTSE-100, entre septembre 2020 et juin 2021.

Des contrôles proactifs et préventifs permettent de sécuriser les actifs sous-jacents aux noms de domaine et de les protéger contre les méthodes d’attaque par phishing évoquées précédemment.

Les observations ci-dessus soulèvent des questions importantes concernant les critères d’efficacité des services de détection de phishing. En premier lieu, l’un des éléments clés reste la détection des noms de domaine de marque. En effet, près de la moitié des noms de domaine analysés dans notre ensemble de données initial incluent une référence à une marque. Or, les produits de détection de noms de domaine les plus simples tentent uniquement d’identifier les noms contenant des correspondances exactes avec le nom de la marque concernée alors que, comme le montre notre analyse, environ 16 % des noms de domaine de phishing de marque incluent une variante du nom de la marque, plutôt que le nom exact. Il peut s’agir d’une tentative délibérée de la part des fraudeurs visant à contourner les efforts de détection, ce qui souligne la nécessité de recourir à une solution complète capable de détecter ces variantes. Le service 3D Domain Monitoring de CSC a été conçu en tenant compte de ces exigences, puisqu’il détecte un large éventail de variantes de noms de marque, y compris les correspondances floues (qui incluent des caractères remplacés, ou des homoglyphes non latins) et les variantes Soundex (homophone ou métaphone) – c’est-à-dire des noms de domaine dont la prononciation est similaire –, parmi un vaste ensemble d’extensions de noms de domaine.

Pourtant, même une détection complète des noms de domaine ne constitue qu’une partie de la solution. Plus de la moitié des attaques de phishing de notre ensemble de données n’ont pas utilisé de noms de domaine faisant référence à un nom de marque, ce qui prouve qu’un produit de détection de phishing réellement efficace doit également intégrer d’autres sources de données. Le service de protection contre la fraude CSC exploite également les pièges à spam (« spam traps ») et les honeypots, ainsi que d’autres flux de données comme les données issues de boîtes de messagerie vers lesquelles sont acheminées les e-mails suspects reçus par nos clients (« abuse mailbox ») et celles des journaux des serveurs web. Ces données sont saisies dans notre moteur de corrélation, qui analyse automatiquement les modèles d’URL et le contenu des sites au moyen des algorithmes du Machine Learning pour trouver les correspondances entre les sites analysés et les indicateurs de contenu frauduleux que nous définissons. Un dernier élément essentiel est notre capacité d’intervention 24h/7j, qui nous permet de garantir le retrait rapide du contenu frauduleux.

Discutons-en.

Si vous souhaitez en savoir plus sur la technologie 3D Domain Monitoring et sur les services de protection contre la fraude de CSC, merci de remplir notre formulaire de contact afin que l’un de nos spécialistes puisse prendre contact avec vous.

[1] https://docs.apwg.org/reports/apwg_trends_report_q4_2021.pdf

[2] https://cofense.com/annualreport

[3] https://www.cisa.gov/stopransomware/general-information

[4] https://www.cscdbs.com/assets/pdfs/Domain_Security_Report_2021.pdf

[5] https://www.daj.jp/en/about/release/2021/0922_01/

[6] https://www.phishlabs.com/blog/most-phishing-attacks-use-compromised-domains-and-free-hosting/

[7] https://circleid.com/posts/20210908-credential-hinting-domain-names-a-phishing-lure

[8] https://unit42.paloaltonetworks.com/top-level-domains-cybercrime/