Varumärkesimitation inträffar mycket oftare än människor inser. I CSC:s senaste Domänskyddsrapport upptäckte vi att 75 % av domänerna för Global 2000 som innehöll fler än sex tecken ur varumärkesnamnen i själva verket inte ägdes av varumärkena själva. Avsikten med sådana falska domänregistreringar är att åka snålskjuts på det förtroende som de utsatta varumärkena har, för att sedan kunna utföra nätfiskeattacker, andra former av missbruk av digitala varumärken eller IP-intrång som leder till intäktsförluster, omdirigering av trafik och försämrat varumärkesrykte. Det finns otaliga strategier för domänbluffar och permutationer som kan användas av nätfiskare och illvilliga tredje parter.

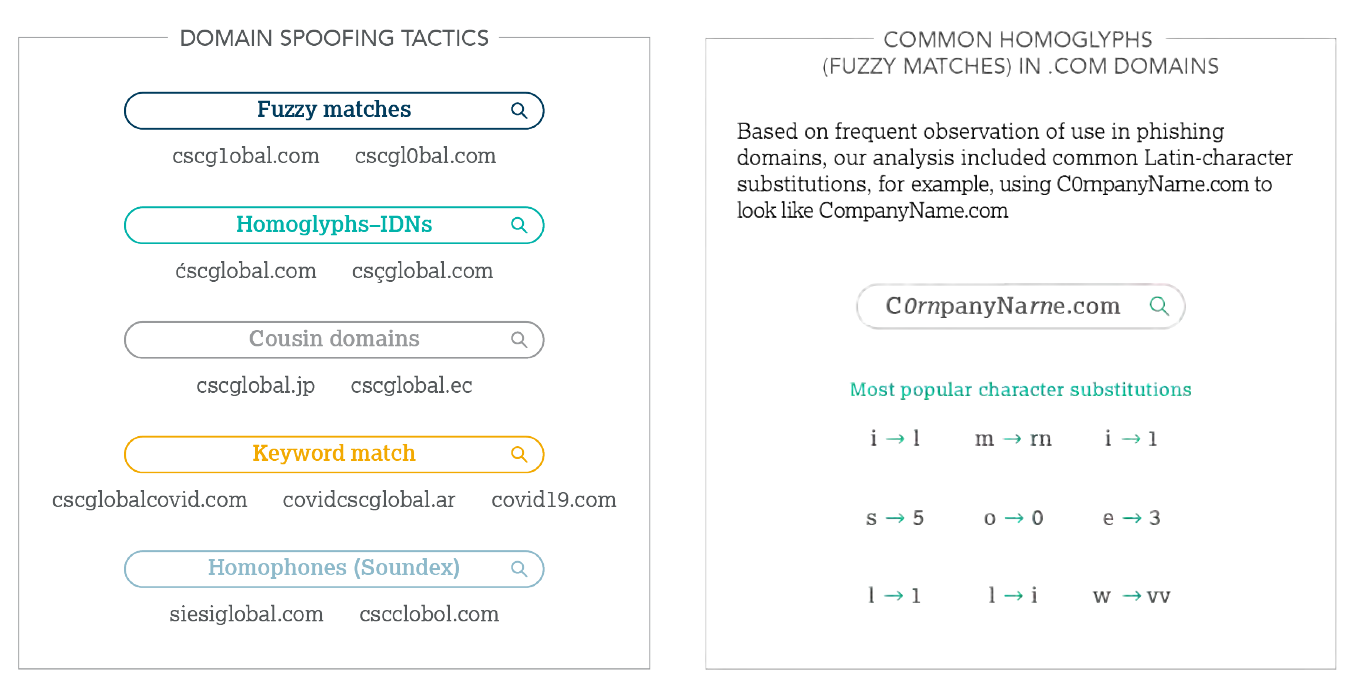

Här nedan har vi tagit med vanligt förekommande homoglyfer, eftersom det är en av de mest offensiva attackmetoderna som används av hotaktörer idag:

Vems jobb är det att styra upp det här?

Förra veckan publicerade Ericka Chickowski två artiklar i Dark Reading om varumärkesimitation. Den första artikeln Why CISOs Should Care About Brand Impersonation Scam Sites tar upp problemet och hur företag ”inte vet vems ansvar det är att hålla utkik efter falska varumärkeswebbplatser och bedragare som stjäl kundernas förtroende, pengar och personuppgifter”. Varumärkesimitation och bluffdomäner kan definitivt vara ett juridiskt problem ur varumärkesperspektiv och ett marknadsföringsproblem vad gäller konsumentförtroende. Men det är också ett problem för informationssäkerhetschefer (CISO) och team ansvariga vid it-säkerhetsincidenter. Ihab Shraim är CTO för Digital Brand Services på CSC, och i Chickowskis första artikel påpekar han att teamen för incidenthantering saknar de specifika dataflöden som behövs för att kunna hantera problemet. CSC uppmuntrar sina kunder att ha ett tvärfunktionellt team för digital varumärkeshantering som kan säkerställa att varumärket skyddas inom alla digitala tillgångar.

Utmaningar för teamen för hantering av it-säkerhetsincidenter

Teamen för incidenthantering tar emot loggdata från brandväggar, nätverksenheter, operativsystem, klienter och program inom företaget, som kan finnas både i datacenter och molninfrastrukturer. Data sammanställs på en SIEM-plattform (security information and event management) eller en SOAR-plattform (security orchestration, automation, and response) så att SOC-personal kan bearbeta och analysera kritiska varningar så fort som möjligt. Så här säger Shraim:

”Den största utmaningen för SOC-personalen är aviseringsutmattning på grund av den stora mängden varningar, dubbletter och ofiltrerade händelser. Dessutom är den externa attackytan för varumärkesimitation, som nätfiske- och domänkapningsattacker, helt och hållet skapad och lanserad av illvilliga aktörer på internet. Därför har SOC-säkerhetsteamen inte tillgång till dessa dataflöden, och de är inte heller utbildade för att eliminera sådana hotvektorer genom att ta ned skadliga webbplatser eller kontakta en registrator för att få ett domännamn borttaget.”

Den externa attackytan för varumärkesimitation utgörs av hela internet, och säkerhetsteamen behöver en flerdimensionell vy över olika hotvektorer utanför deras brandvägg med inriktning på specifika domäner. Dessutom kan vem som helst registrera ett ledigt domännamn när som helst, till låg kostnad, vilket gör sådana här hot till en ständig utmaning.

Hur kan företag skydda sig?

När företag äger flera varumärken och har hundratals eller till och med tusentals domäner i sin portfölj är det viktigt att ha en proaktiv och snabb lösning för upptäckt och av aktivering för att kunna hantera hotet från varumärkesimiterande domäner. Den andra artikeln som publicerades i Dark Reading förra veckan heter What CISOs Can Do About Brand Impersonation Scam Sites och ger en helhetsbild av vad företag bör göra för att hantera problemet. Så här säger Shraim:

”Företag behöver inte bara granska och övervaka de domäner de äger, utan även ekosystemen kring sina domäner. Det innebär att få grepp om vilka typer av domäner som registreras runt dem, eftersom domäner är ett flerdimensionellt cyberhot. Företag måste utforma policyer och procedurer för att bevaka och motverka hot som är kopplade till alla deras domäner som en viktig del av sitt säkerhetsarbete.”

Företagen måste också använda lösningar för domänövervakning och upptäckt av domännamn via automatiserad maskininlärning för att lyckas identifiera alla nyregistrerade, omregistrerade och avaktiverade domännamn och därmed minska cyberhoten. Dessutom bör denna teknik kunna identifiera aktiva hotvektorer som nätfiske och skadliga it-attacker som utförts mot deras varumärken på alla större digitala kanaler, eftersom domäner är ett flerdimensionellt cyberhot.

CSC har en lösning: vår tjänst 3D Domain Security and Enforcement

CSC-lösningen 3D Domain Security and Enforcement ger en flerdimensionell vy över olika hotvektorer utanför brandväggen med inriktning på specifika domäner. Som världens största domännamnsregistrator för företag kan vi inte bara skydda och hantera centrala och taktiska domännamn, utan även utveckla ett kontinuerligt och proaktivt dynamiskt program för varumärkesbevakning för hot utanför domänportföljen. CSC:s unika helhetsmetod gör det möjligt för företag att skydda alla digitala tillgångar online.

Mer information finns på 3D Domain Security and Enforcement på cscdbs.com/se.