Les visiteurs d’un site web peu suspect ignorent souvent qu’ils ont atterri sur une page falsifiée ou qu’ils sont redirigés vers des serveurs web hébergeant des logiciels malveillants conçus pour voler leurs données et leurs informations sensibles. Ce type d’attaque est connu sous le nom de détournement de sous-domaine, ou prise de contrôle de sous-domaine. Les informations privées de l’internaute sont alors échangées sur le dark web pour le plus grand profit des cybercriminels, ce qui contribue à la multiplication des usurpations d’identité en ligne.

Dans un espace conçu pour favoriser l’anonymat, les marques et les entreprises visées peuvent ne pas être directement compromises, mais il est probable qu’elles aient oublié certains enregistrements DNS inutilisés ou mal configurés, ce qui expose leurs clients au vol de données. C’est ce que l’on appelle la « délégation boiteuse » ou les DNS « flottants ». Les cybercriminels surveillent Internet à la recherche d’informations accessibles au public, notamment les enregistrements de zones DNS pointant vers des destinations qui ne sont plus utilisées par une société. En faisant héberger leur contenu chez des fournisseurs de services cloud peu méfiant, les criminels peuvent récupérer une zone de destination précédemment utilisée. Cela leur permet de rediriger les internautes vers des sous-domaines sur lesquels ils ont chargé leur propre contenu illégitime, sans avoir besoin d’infiltrer l’infrastructure d’une entreprise ou le compte d’un service tiers. Outre l’atteinte à la réputation et la perte de confiance des consommateurs, les pages web frauduleuses et les e-mails associés peuvent également servir à diffuser des malwares ou des campagnes de phishing, menant ainsi à des violations plus graves des données et de la sécurité.

Qu’est-ce le détournement de sous-domaine ?

Un détournement de sous-domaine survient lorsqu’un attaquant prend le contrôle d’un sous-domaine légitime qui n’est plus utilisé afin d’y charger son propre contenu frauduleux ou malveillant. Il peut y parvenir en exploitant intelligemment les enregistrements DNS « oubliés » afin qu’ils redirigent vers son propre contenu.

Les conséquences d’une mauvaise maintenance

Le détournement de sous-domaines est le résultat d’une maintenance insuffisante ou d’une mauvaise gestion du cycle de vie des enregistrements DNS. Le nettoyage des enregistrements DNS est l’une des tâches les plus négligées par les entreprises, du fait de l’accumulation, depuis plus de 20 ans, des donneurs d’ordre, des politiques de gestion et des fournisseurs autour du DNS.

Si les entreprises désactivent rapidement certains sites web auprès d’hébergeurs payants lors du retrait d’une marque ou en fin de campagne publicitaire, il leur arrive de conserver involontairement les enregistrements DNS associés. Au bout d’un certain temps, ces enregistrements DNS « oubliés » s’accumulent. Les administrateurs qui ne connaissent pas cet historique hésitent à supprimer ces enregistrements anciens, de peur qu’ils soient liés à une infrastructure critique, ce qui pourrait, par inadvertance, entraîner une interruption des services.

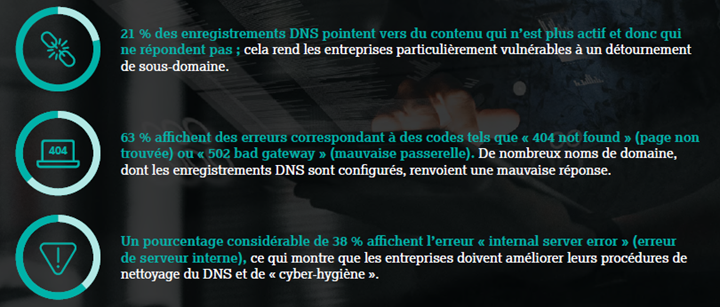

Un enregistrement DNS sur cinq pointe vers du contenu non résolu

Dans notre dernier rapport, nous avons analysé plus de 6 millions d’enregistrements DNS de notre base de données. Nous avons ensuite isolé les enregistrements de type A et les enregistrements CNAME pointant vers une infrastructure Cloud, ce qui nous a donné un peu plus de 440 000 enregistrements DNS qui pourraient être potentiellement compromis par un détournement de sous-domaine. Nous avons découvert qu’un grand nombre d’entreprises sont susceptibles d’en être victimes.

Nous avons également remarqué que les entreprises possédant d’importants portefeuilles peuvent ne pas avoir une gestion centralisée de leurs fournisseurs de services cloud, ce qui les empêche de bénéficier d’une vue d’ensemble sur leurs enregistrements DNS.

En savoir plus. Détournement de sous-domaine : rapport de vulnérabilité

Adopter des pratiques de cyber-hygiène

Les entreprises peuvent privilégier une gestion décentralisée, connaître une forte rotation du personnel et développer une présence web étendue. Sans supervision appropriée des tâches d’administration et des enregistrements numériques, elles accumulent les éléments inutiles, ce qui complique in fine le maintien d’une bonne cyber-hygiène, et laissent la porte ouverte aux cybercriminels.

Chez CSC, nous sommes conscients de ces défis et de la menace qu’un détournement de sous-domaine peut représenter pour les entreprises. En outre, ce type de détournement n’est que l’un des nombreux dangers pesant aujourd’hui sur la sécurité des noms de domaine, parmi lesquelles le détournement de nom de domaine et de DNS, la technique du domain-shadowing et l’empoisonnement du cache. Ces menaces servent souvent de véhicules à des attaques de phishing et par rançongiciels plus sévères, ainsi qu’aux attaques BEC (Business Email Compromise), au spoofing par e-mail, voire à des violations de données.

Nous recommandons à toutes les entreprises d’adopter une solution de surveillance des sous-domaines qui, non seulement vous alerte en cas de modification de vos enregistrements DNS, mais vous fournit également les données nécessaires pour que vous puissiez prendre les décisions et les mesures qui s’imposent afin d’empêcher un détournement de sous-domaine.

Contactez-nous pour en savoir plus sur notre solution de surveillance des sous-domaines. >>