av Ken Linscott

Så långt I den här serien har vi skrivit om hur viktigt DNS är för organisationers online närvaro och tio olika sätt som denna infrastruktur är sårbar för cyberattacker, inklusive.

- DNS cache poisoning

- Undermålig domän hantering

- DNS-kapningar

- Domain Shadowing

- DNS-avbrott

- Malware

- DNS tunneling

- Zero-day attack

- DDoS attack

- Undermålig hantering av digitala certifikat

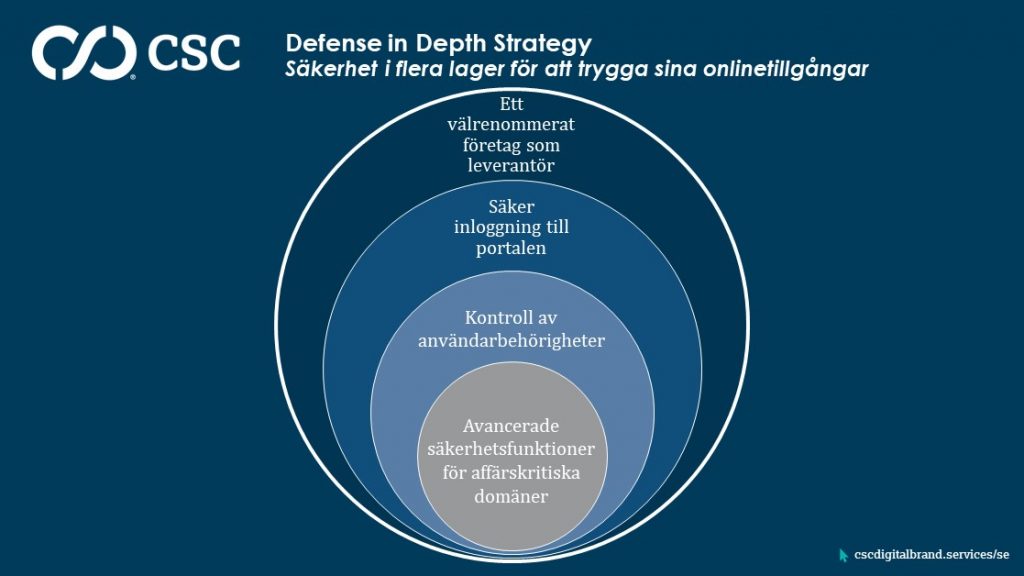

För att minska dessa hot är det tydligt att en organisations “Defense in Depth (DiD) strategy” – säkerhet i flera lager för att trygga sina onlinetillgångar – ska inkludera tydliga policies för DNS-säkerhet:

1. Använda avancerad säkerhet för affärskritiska domäner

- Domain name system security extensions (DNSSEC) är ett viktigt verktyg för DNS-säkerhet. Det krypterar förfrågningar till ens internetleverantör och är dessutom, eftersom det är synligt i WHOIS:en, visuellt avskräckande för cyberbrottslingar. Med DNSSEC kan klienter vara försäkrade om att de kommer till en organisations legitima webbsida.

- Registry locks stoppar automatiska ändringar av DNS-records, vilket förhindrar att förfrågningar från obehöriga inte verkställs – oavsett om det kommer från någon som har tillgång till din domänportal eller din registrars system. Dessa lås är synliga i WHOIS-databasen och är därmed ytterligare ett avskräckande exempel som brottslingar kan se.

- Digitala certifikat krypterar online data för att göra det möjligt med säker e-handel och internetbaserad kommunikation. I ökad takt behöver alla aktiva webbsidor ett giltigt digitalt certifikat för att förhindra att bli flaggad av webbläsare som potentiellt osäkra för besökare. Google® har till exempel gjort det till en regel att blocka webbsidor utan digitala certifikat. Alla digitala certifikat måste förnyas regelbundet för att fungera.

- Domain-based message authentication, reporting, and conformance (DMARC) är ett autentiseringsprotokoll för email som ger organisationer skydd mot obehöriga att använda deras domännamn, i folkmun är detta känt som email spoofing. DMARC förhindrar email-attacker, phishing emails, email-bedrägerier och andra former av cyberhot.

2. Kontrollera användarbehörigheter

Organisationer bör också ha en rutin för hur ofta man går igenom behörigheter för anställda med tillgång till domän- och DNS-portalen. En bra leverantör ska vara alert nog att varna och föreslå förändringar om behörigheter. Personer som har en hög grad av behörighet ska vara pålitliga och tidigare anställda som haft behörighet ska genast tas bort från systemet. Personer med behörighet av hög grad har vanligtvis tillgång till kritiska DNS-funktioner som kan störa organisationen på ett skadligt sätt eller rent av kapa en organisations online närvaro, inklusive:

- Låta domännamn förfalla

- Flytta eller ändra ägare för domäner

- Ändra DNS:er

- Ändra i zonfilen

3. Säker DNS-portal och domännamn

Det är mycket lättare att skapa en policy för säkerhet när alla domäner och DNS är hos samma domän- och DNS-leverantör. Detta ska vara en pålitlig leverantör som erbjuder tvåfaktorsautentisering (används bland annat av bankers online plattformar) och federerad identitetshantering för samlad inloggning (Single sign-on, SSO). Dessa relativt billiga, men ändå effektiva, skydd gör det svårare för kapare att få tillgång till en organisations domäner.

4. Konsolidera med en leverantör som kan domännamn, DNS och digitala certifikat

När en organisation går ihop med en leverantör som kan hantera domännamn, DNS och digitala certifikat för globala varumärken tar de på sig att hålla koll på och uppdatera alla skydd som vi har berättat om i våra blogginlägg – att minimera cyberhot. För DNS betyder det att välja en leverantör med en historia av att kunna leverera fungerande DNS:er utan DNS-avbrott oavsett om de utsätts för en DDoS attack.

En leverantör ska också kunna demonstrera investeringar i deras system och säkerhet, samt träning av dess personal så att de kan förebygga och upptäcka risker för olika typer av cyberattacker.

Vikten av att välja rätt partner kan inte överdrivas, vi uppmuntrar därför organisationer att involvera deras säkerhetsteam i att utmana potentiella leverantörer att svara på in-depth information security questions

Nästa inlägg

I vårt nästa inlägg adresserar vi vilka som ska vara ansvariga för att implementera domän- och DNS-policys.

Prenumerera på vår blogg och få aviseringar om våra senaste inlägg.

Läs fler inlägg i den här serien:

<< Del 1 – Vad DNS är och varför det är sårbart

<< Del 2 – Fyra DNS-sårbarheter som du behöver veta om

<< Del 3 – Sex andra sätt som DNS är sårbart, som gör säkerhet avgörande

<< Del 4 – Det växande hotet med DNS Hijacking and Domain Shadowing

Share this post