Eine neue Bedrohung ist da. Sie ist als SAD DNS bekannt und Angreifer können mit ihr den Datenverkehr umleiten, wodurch Unternehmen der Gefahr von Phishing, Datenverlusten, Rufschädigung und Einnahmeverlusten ausgesetzt sind.

Was ist SAD DNS?

Nein, das Domain Name System (DNS) fühlt sich nicht schlecht, sondern dies ist ein Akronym für eine neue Bedrohung – „Side-channel AttackeD DNS“ –, die von Forschern entdeckt wurde und Angriffe mit DNS-Cache-Poisoning wieder aufleben lassen könnte.

Was ist DNS-Cache-Poisoning, und warum ist es eine Bedrohung?

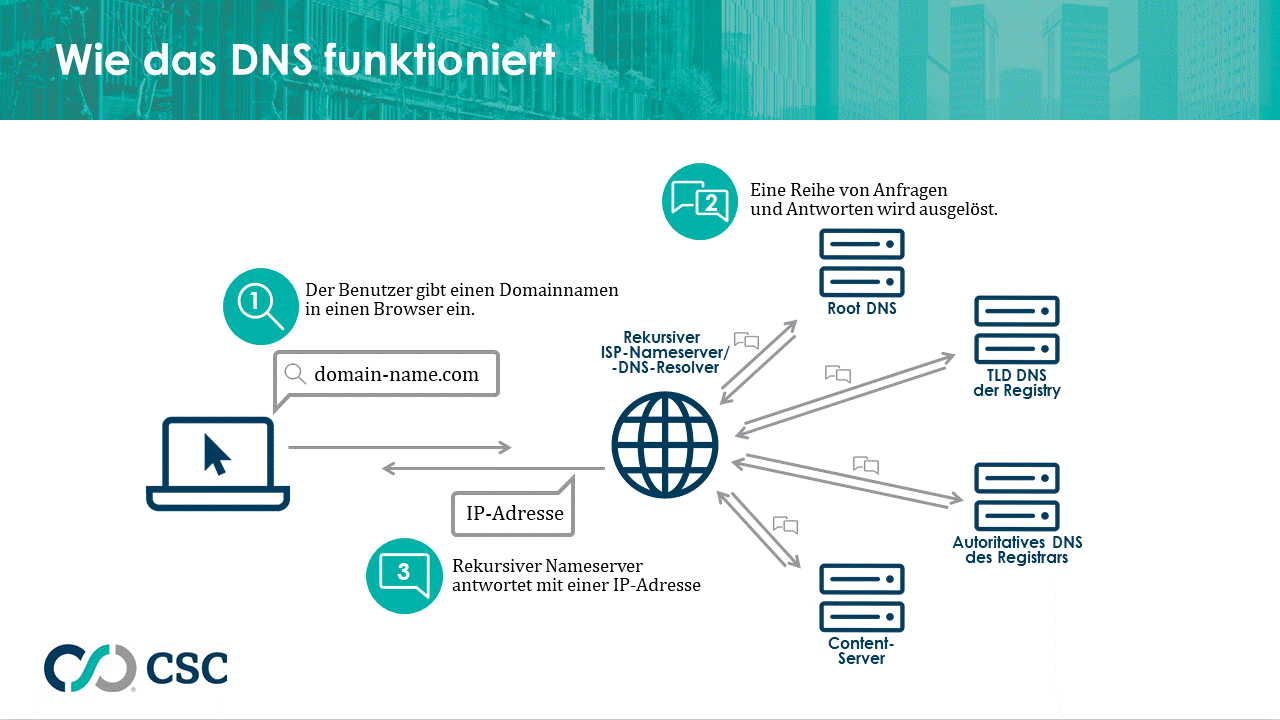

Das DNS funktioniert wie ein Telefonbuch des Internets, indem es Domainnamen in IP-Adressen übersetzt, so dass Benutzer leicht nach Websites mit Namen statt einer Zahlenfolge suchen können.

- Wenn ein Benutzer einen Domainnamen in einen Browser eingibt, sendet dieser eine Anfrage an einen rekursiven Nameserver, z. B. an einen bei Ihrem Internet Service Provider (ISP) gehosteten Server oder an das öffentliche DNS, z. B. an einen Wireless-Router in einem Café.

- Dieser Nameserver oder Resolver löst zunächst eine Reihe von Anfragen an verschiedene Nameserver aus (das Root-DNS, die Registry und schließlich das autoritative DNS).

- 3. Schließlich erhält der Nameserver eine Antwort in Form einer IP-Adresse, um die Website im Browser anzuzeigen.

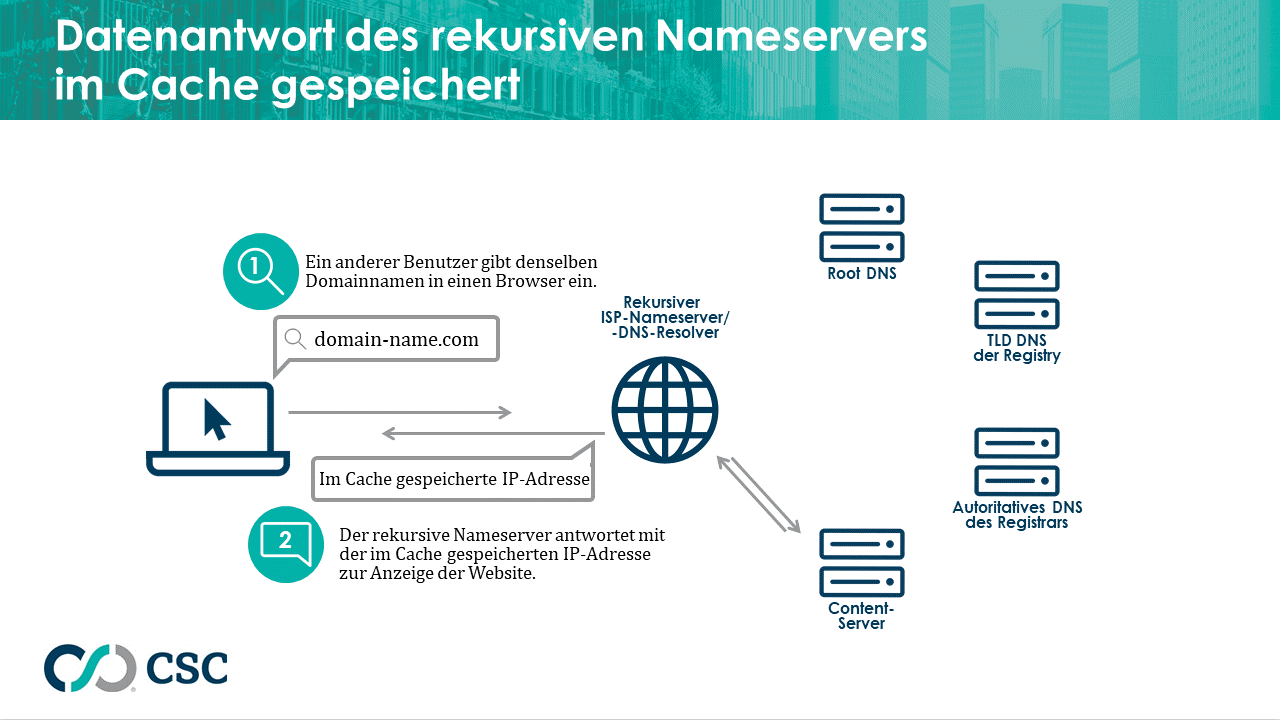

Aus Effizienzgründen wird die IP-Adresse jetzt im Resolver gespeichert, um beim nächsten Empfang der gleichen Abfrage die gleiche Adresse zurückzugeben. Dies wird als Caching bezeichnet. Das Speichern dieser Daten bedeutet, dass das nächste Mal, wenn jemand nach der IP-Adresse eines Domainnamens fragt, diese sehr schnell aus den eigenen Datensätzen beantwortet werden kann. Die Zeit, über die der Cache gehalten wird, wird durch die in Ihrer Zonendatei angegebene Zeit „Time to Live“ (TTL) bestimmt.

Aus Effizienzgründen wird die IP-Adresse jetzt im Resolver gespeichert, um beim nächsten Empfang der gleichen Abfrage die gleiche Adresse zurückzugeben. Dies wird als Caching bezeichnet. Das Speichern dieser Daten bedeutet, dass das nächste Mal, wenn jemand nach der IP-Adresse eines Domainnamens fragt, diese sehr schnell aus den eigenen Datensätzen beantwortet werden kann. Die Zeit, über die der Cache gehalten wird, wird durch die in Ihrer Zonendatei angegebene Zeit „Time to Live“ (TTL) bestimmt.

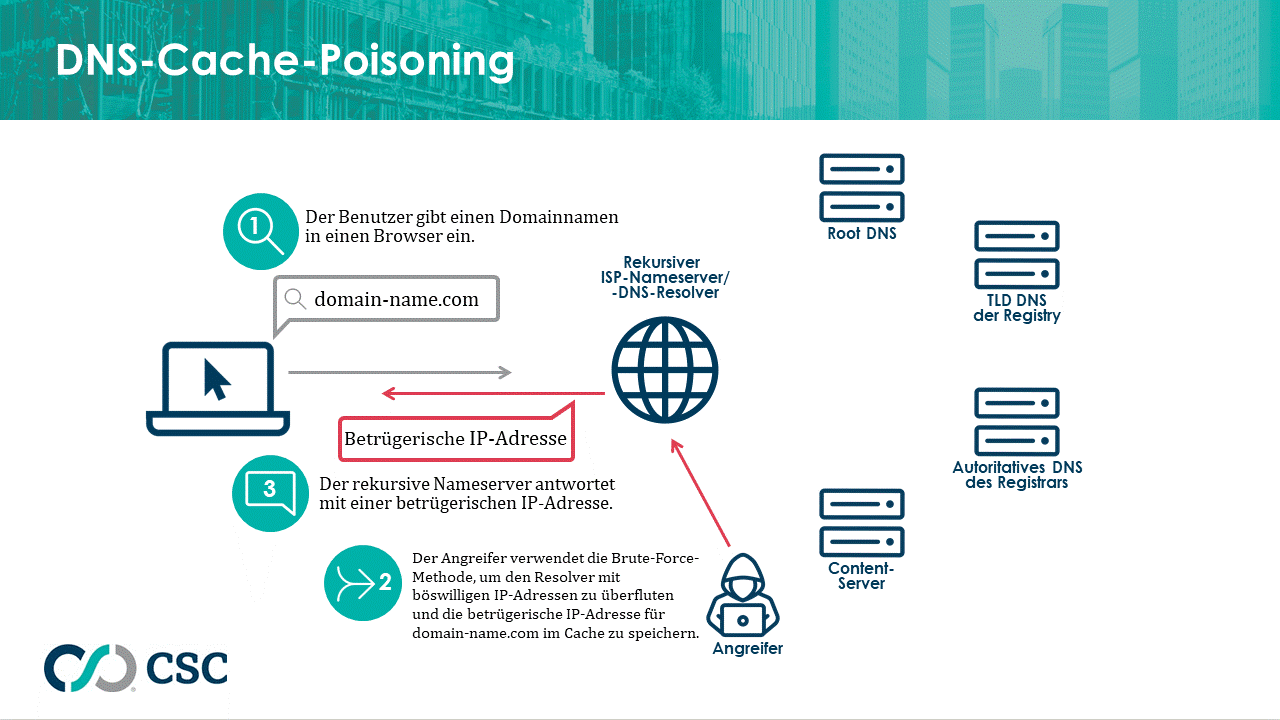

Dieser Daten-Cache kann angegriffen werden. Beim DNS-Cache-Poisoning wird der Resolver (in diesem Fall der ISP) von einem Angreifer so manipuliert, dass er eine betrügerische IP-Adresse zurückgibt, wodurch Benutzer an die falsche Adresse geschickt werden, z. B. an eine betrügerische Website statt an die beabsichtigte legitime Website. So könnte ein Benutzer, der einen rechtmäßigen Domainnamen eingibt, unwissentlich auf einer Phishing-Website oder einer mit Malware beladenen Website landen. Mit der Möglichkeit, Traffic umzuleiten, können Angreifer lauschen, Daten stehlen und die Kommunikation manipulieren.

Dieser Daten-Cache kann angegriffen werden. Beim DNS-Cache-Poisoning wird der Resolver (in diesem Fall der ISP) von einem Angreifer so manipuliert, dass er eine betrügerische IP-Adresse zurückgibt, wodurch Benutzer an die falsche Adresse geschickt werden, z. B. an eine betrügerische Website statt an die beabsichtigte legitime Website. So könnte ein Benutzer, der einen rechtmäßigen Domainnamen eingibt, unwissentlich auf einer Phishing-Website oder einer mit Malware beladenen Website landen. Mit der Möglichkeit, Traffic umzuleiten, können Angreifer lauschen, Daten stehlen und die Kommunikation manipulieren.

Ist DNS-Cache-Poisoning ein neuer Angriff?

Nein, diese Schwachstelle im DNS-Protokoll wurde 2008 vom Sicherheitsforscher Dan Kaminsky entdeckt. Er erkannte eine Schwachstelle in der Art und Weise, wie das DNS mit nur 65.536 eindeutigen Transaktions-IDs aufgebaut ist, die bei jeder DNS-Abfrage zur Validierung verwendet werden. Dadurch kann ein Angreifer einen Resolver durch gefälschte DNS-Antworten mit Transaktions-IDs überfluten, die korrekte Transaktions-ID einer DNS-Abfrage durch die Brute-Force-Methode erraten und seine eigene schädliche Spoof-IP-Adresse in die DNS-Antwort einfügen.

Wie können Sie DNS-Cache-Poisoning abwehren?

Diese Art von Angriff kann durch zwei Maßnahmen abgewehrt werden:

(I) Domain Name System Security Extensions (DNSSEC)

DNSSEC verwendet digitale Signaturen, die auf Public-Key-Kryptographie basieren, um die Authentizität von DNS-Daten zu validieren1

(ii) Quell-Port-Randomisierung

Ein DNS-Resolver benötigt zur Validierung einer Anfrage sowohl eine Transaktions-ID (die endlich ist) als auch eine Quellportnummer. Quellportnummern können randomisiert werden, um es Angreifern unmöglich zu machen, sie zu knacken, da unendlich viele Permutationen zur Validierung zur Verfügung stehen.

Das Wiederaufleben von DNS-Cache-Poisoning

Forscher der University of California und der Tsinghua University haben vor kurzem eine Schwachstelle in DNS-Resolvern identifiziert, bei der Angreifer Daten (UDP-Pakete) an einen DNS-Resolver senden und auf der Grundlage der Antworten des Resolvers (ICMP) in diesem Seitenkanal den richtigen Quellport mit Brute Force erraten können. Ausgestattet mit dem bekannten Quellport und einer endlichen Anzahl von Transaktions-IDs sowie begünstigt durch die geringe weltweite Nutzung von DNSSEC können Angreifer nun wieder Angriffe mit DNS-Cache-Poisoning durchführen.

Ist das DNS von CSC gefährdet?

Nur rekursive DNS-Nameserver sind von diesem Angriff bedroht. Die DNS-Nameserver von CSC sind autoritativ und nicht anfällig für DNS-Cache-Poisoning. Doch aufgrund der Art und Weise, wie das DNS funktioniert, sind Unternehmen trotzdem anfällig für solche Angriffe, wenn rekursive Nameserver, z. B. die der ISPs, „vergiftet“ werden.

Wie können sich Unternehmen also vor DNS-Cache-Poisoning schützen?

Es wurden verschiedene Vorschläge unterbreitet, jedoch gibt es seit den 2000er Jahren eine wirksame Abwehrmaßnahme, die weitgehend vernachlässigt wurde – DNSSEC.

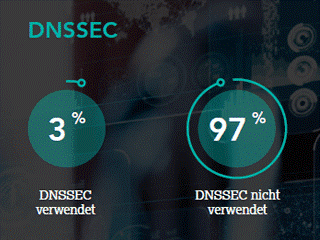

Die Akzeptanz von DNSSEC hat sich im Laufe der Jahrzehnte nicht wesentlich erhöht. Unser Domain-Sicherheitsbericht 2020 besagt, dass nur 3 % der Forbes Global 2000-Unternehmen DNSSEC nutzen!

Der „Vater des Internets“, Vint Cerf, meint „die Branche muss auch auf eine schnellere Einführung von DNS-Sicherheitserweiterungen (DNSSEC) drängen, um Spoofing des DNS-Systems zu verhindern. Damit kann überprüft werden, ob die Kombination aus Domainname und IP-Adresse, die beim Nachschlagen des Domainnamens erhalten wurde, aus einer anerkannten Quelle stammt und digital signiert wurde, um sicherzustellen, dass der Browser die richtige Ziel-Internetadresse verwendet, um die beabsichtigte Website zu erreichen. Domain-Registrare und Hosting-Provider sollten es Website-Inhabern durch einen einzigen Schritt einfach machen, DNSSEC für ihre Websites zu aktivieren“.

SAD DNS ist eine wirkliche und unmittelbare Bedrohung für Unternehmen auf der ganzen Welt, die jetzt die Implementierung von DNSSEC mit ihrem DNS-Provider forcieren sollten.