Dans le premier article de ce blog en deux parties, nous avions analysé les données recueillies par les services de protection contre la fraude de CSC pour mettre en évidence la fréquence d’utilisation de certains noms de domaine pour des activités de phishing parmi les extensions de premier niveau (TLD – aussi appelés « extensions de noms de domaine »). Dans ce second article, nous analysons plusieurs ensembles de données afin de déterminer quels sont les TLD présentant le plus de risque, en fonction de la fréquence d’utilisation de certains noms de domaine pour perpétrer divers cybercrimes.

Pour cet examen plus poussé, nous passons en revue les ensembles de données suivants :

- À partir du site Spamhaus : les 10 TLD les plus détournés[1]. Spamhaus Project recense ces TLD dans sa « Blocking list », qui identifie les noms de domaine ayant mauvaise réputation (généralement, du fait de leur association avec des techniques de spamming ou des logiciels malveillants).

- À partir du site de Netcraft : les 50 TLD[2] qui affichent la plus forte proportion d’incidents de cybercriminalité liés à des sites actifs, généralement en rapport avec du phishing ou des logiciels malveillants.

- À partir du site de Palo Alto Network : les 10 TLD[3] qui affichent le taux le plus élevé de noms de domaine malveillants, qui hébergent quatre catégories de contenu nuisible (logiciels malveillants, technique de phishing, infrastructure Command and Control [C&C], logiciels grayware) et exprimés en écart médian absolu (MAD).

- Les données des services de protection contre la fraude de CSC, comme nous l’avons mentionné dans la 1ère partie de ce billet.

Chaque ensemble de données mesure la proportion de noms de domaine sous chaque TLD qui est considéré comme associé à du contenu dangereux[4]. Pour les ensembles de données 1, 2 et 3, les proportions sont exprimées en nombre total de noms de domaine analysés pour le TLD en question.

Méthodologie : Afin de faciliter la comparaison, la fréquence de menace pour chaque TLD dans chaque ensemble de données est normalisée, pour que pour chaque cas, la valeur du TLD le plus risqué soit de 1. La fréquence de menace globale pour un TLD est ensuite calculée en tant que moyenne des coefficients normalisés pour tous les ensembles de données dans lequel ce TLD apparaît. Nous avons exclu des résultats les TLD uniquement représentés dans les ensembles de données de CSC et pour lesquels moins de 50 cas de phishing avaient été signalés.

Analyse et discussion

La méthodologie, ci-dessus, a permis d’obtenir la liste suivante (Tableau 1) pour les 30 premiers TLD à haut risque, classés en fonction de la fréquence de menace normalisée globale.

| TLD | Fréquence de menace | Opérateur | de registre[5] | Région (Pays) / Type |

| .CI | 1,000 | Autorité de Régulation des Télécommunications / TIC de Côte d’lvoire (ARTCI) | Autorité de Régulation des Télécommunications / TIC de Côte d’lvoire (ARTCI) | Afrique (Côte d’Ivoire) |

| .ZW | 1,000 | Postal and Telecommunications Regulatory Authority of Zimbabwe (POTRAZ) | TelOne Pvt Ltd | Afrique (Zimbabwe) |

| .SX | 0,945 | SX Registry SA B.V. | Autorité canadienne pour les enregistrements Internet (ACEI) | Caraïbes (Saint-Martin) |

| .MW | 0,862 | Malawi Sustainable Development Network Programme | Malawi Sustainable Development Network Programme | Afrique (Malawi) |

| .AM | 0,608 | Organisation non gouvernementale « Internet Society » | Organisation non gouvernementale « Internet Society » | Asie (Arménie) |

| .DATE* | 0,506 | dot Date Limited | Registre GoDaddy | Nouveaux gTLD |

| .CD | 0,391 | Office Congolais des Postes et Télécommunications (OCPT) | Office Congolais des Postes et Télécommunications (OCPT) | Afrique (Rép. démocratique du Congo) |

| .KE | 0,381 | Kenya Network Information Center (KeNIC) | Kenya Network Information Center (KeNIC) | Afrique (Kenya) |

| .APP* | 0,377 | Charleston Road Registry Inc. | Google Inc | Nouveaux gTLD |

| .BID* | 0,361 | dot Bid Limited | Registre GoDaddy | Nouveaux gTLD |

| .LY | 0,356 | General Post and Telecommunication Company | Libya Telecom and Technology | Afrique (Libye) |

| .BD | 0,351 | Posts and Telecommunications Division | Bangladesh Telecommunications Company Limited (BTCL) | Asie (Bangladesh) |

| .SURF* | 0,325 | Registry Services, LLC | Registre GoDaddy | Nouveaux gTLD |

| .SBS* | 0,250 | ShortDot | CentralNic | Nouveaux gTLD |

| .PW | 0,240 | Micronesia Investment and Development Corporation | Radix FZC | Asie (Palaos) |

| .DEV* | 0,222 | Charleston Road Registry Inc. | Google Inc | Nouveaux gTLD |

| .QUEST* | 0,209 | XYZ.COM LLC | CentralNic | Nouveaux gTLD |

| .TOP* | 0,196 | Jiangsu Bangning Science and Technology Co., Ltd. | Jiangsu Bangning Science and Technology Co., Ltd. | Nouveaux gTLD |

| .PAGE* | 0,195 | Charleston Road Registry Inc. | Google Inc | Nouveaux gTLD |

| .GQ | 0,192 | GETESA | Equatorial Guinea Domains B.V. (Freenom) | Afrique (Guinée équatoriale) |

| .CF | 0,168 | Societe Centrafricaine de Telecommunications (SOCATEL) | Centrafrique TLD B.V. (Freenom) | Africa (Central African Republic) |

| .GA | 0,164 | Agence Nationale des Infrastructures Numériques et des Fréquences (ANINF) | Agence Nationale des Infrastructures Numériques et des Fréquences (ANINF) (Freenom) | Afrique (Gabon) |

| .ML | 0,157 | Agence des Technologies de l’Information et de la Communication | Mali Dili B.V. (Freenom) | Afrique (Mali) |

| .BUZZ* | 0,149 | DOTSTRATEGY CO. | Registre GoDaddy | Nouveaux gTLD |

| .CYOU* | 0,141 | ShortDot | CentralNic | Nouveaux gTLD |

| .CN | 0,130 | CNNIC | CNNIC | Asie (Chine) |

| .MONSTER* | 0,106 | XYZ.COM LLC | CentralNic | Nouveaux gTLD |

| .BAR* | 0,104 | Punto 2012 Sociedad Anónima Promotora de Inversión de Capital Variable | CentralNic | Nouveaux gTLD |

| .HOST* | 0,101 | Radix FZC | CentralNic | Nouveaux gTLD |

| .IO | 0,085 | Internet Computer Bureau Limited | Internet Computer Bureau Limited | Asie (Territoire britannique de l’océan Indien) |

Tableau 1 : Les 30 premiers TLD affichant les plus hautes fréquences de menace globales.

Le Tableau 2 montre les ensembles de données dans lesquels apparaît chacun des 30 principaux TLD.

| TLD | Spamhaus | Netcraft | Palo Alto Networks | CSC |

| .CI | ✓ | ✓ | | |

| .ZW | | ✓ | ||

| .SX | ✓ | |||

| .MW | ✓ | ✓ | ||

| .AM | ✓ | |||

| .DATE | ✓ | |||

| .CD | ✓ | |||

| .KE | ✓ | ✓ | ✓ | |

| .APP | | ✓ | ||

| .BID | ✓ | | ||

| .LY | | ✓ | ||

| .BD | ✓ | ✓ | ✓ | |

| .SURF | ✓ | ✓ | ||

| .SBS | ✓ | ✓ | ✓ | |

| .PW | ✓ | ✓ | | |

| .DEV | ✓ | |||

| .QUEST | | ✓ | ✓ | |

| .TOP | ✓ | ✓ | ✓ | |

| .PAGE | | ✓ | ||

| .GQ | ✓ | ✓ | ||

| .CF | ✓ | ✓ | ||

| .GA | ✓ | ✓ | ||

| .ML | ✓ | ✓ | ||

| .BUZZ | ✓ | ✓ | ||

| .CYOU | ✓ | ✓ | ||

| .CN | ✓ | ✓ | ✓ | |

| .MONSTER | ✓ | |||

| .BAR | ✓ | |||

| .HOST | ✓ | |||

| .IO | | ✓ |

Il est intéressant de noter que cette liste est dominée par des extensions des pays d’Afrique, d’Asie et des Caraïbes, ainsi que par plusieurs nouveaux gTLD. Ce dernier point confirme l’observation selon laquelle les nouveaux gTLD sont beaucoup plus susceptibles d’héberger du contenu malveillant que les anciens TLD, bien qu’ils bénéficient de procédures améliorées en matière de détection des infractions[6]. Près de la moitié des TLD de cette liste sont gérés par trois opérateurs uniquement, à savoir CentralNic (six TLD), Freenom (quatre) et GoDaddy Registry (quatre).

Le rapport complet sur l’état des attaques de phishing au niveau mondial (« Global Phishing Survey »)[7] publié en 2017 par le groupe de travail anti-phishing (APWG), qui analysait les TLD les plus fréquemment associés aux noms de domaine hébergeant du phishing, relevait déjà des tendances similaires (bien que le paysage des menaces ait quelque peu changé depuis 2017). Les 10 principaux TLD en fréquence de noms de domaine liés au phishing incluaient en majorité des ccTLD de pays d’Afrique et d’Asie, avec trois des cinq premiers TLD (.ML, .BD et .KE) apparaissant dans notre liste des 30 TLD les plus dangereux.

L’analyse met également en évidence les points suivants :

- Certains des TLD de cette liste ont une importance particulière :

- .LY – La fréquence d’utilisation de cette extension pour l’hébergement de contenu malveillant est fortement influencée par le fait qu’elle apparaisse dans les services de raccourcissement d’URL (par exemple, bit.ly, cutt.ly et ow.ly). Cela signifie que la fréquence de menace est beaucoup plus élevée par rapport à ce que l’on pourrait attendre de son utilisation uniquement en tant que ccTLD.

- .IO – L’extension .IO est très utilisée dans les noms de domaine affichant du contenu orienté technologie, notamment pour tout ce qui est associé aux systèmes d’exploitation (iOS) d’Apple. Bon nombre des sites dangereux qui apparaissent dans cette analyse se trouvent sur des domaines .IO, ou des sous-domaines de sites tels que github.io, plutôt qu’en lien avec le Territoire britannique de l’océan Indien.

- Les 30 premiers TLD les plus à risque incluent quatre des cinq extensions gratuites proposées par Freenom (à l’exception de .TK, pour laquelle la fréquence de menaces est susceptible d’être réduite en raison du nombre absolu élevé d’enregistrements sous ce TLD). Le modèle économique de Freenom permet aux clients d’enregistrer des noms de domaine gratuitement, avec la possibilité d’effectuer des paiements par la suite, en fonction de l’utilisation du nom de domaine en question. Ce système rend leurs extensions particulièrement attractives pour les phishers, qui peuvent abandonner leurs noms de domaine après quelques jours d’utilisation pour une attaque de phishing.

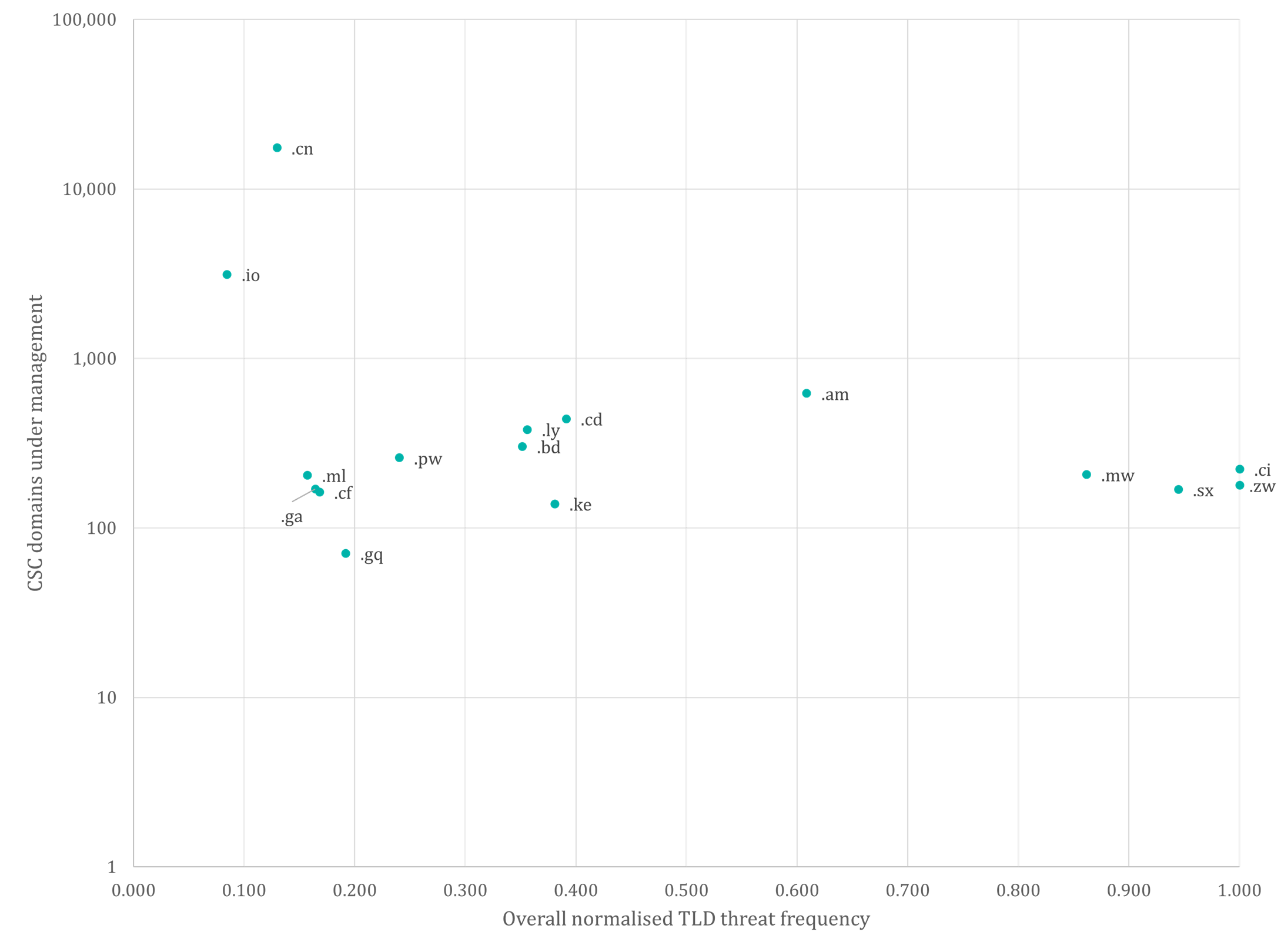

La Figure 1 compare les coefficients de risque avec le nombre total de noms de domaine clients gérés par CSC pour tous les TLD analysés[8].

Soulignons que la plupart des TLD les plus à risque sont associés à un petit nombre seulement de noms de domaine gérés par CSC. Nous recommandons donc clairement que les titulaires de marques envisagent, lorsque c’est possible, d’enregistrer à titre défensif les noms de domaine qui incluent des termes liés à la marque sous les extensions à haut risque, afin d’empêcher que ces noms soient enregistrés abusivement par des tiers.

En matière de stratégie d’enregistrement défensif, les titulaires de marques devraient également songer à enregistrer les noms de domaine contenant des variantes orthographiques ou des mots clés liés à une marque spécifique et qui sont fréquemment associés à des activités de phishing, plutôt que se contenter d’enregistrer les noms correspondant exactement à la marque sous les TLD présentant des risques particuliers. Ceux-ci peuvent inclure des termes où des caractères sont habituellement remplacés, des mots clés comme « login », « jobs » ou « invest », ou tout autre mot clé lié à un secteur d’activité spécifique.

Lorsque des noms de domaine pertinents ont déjà été enregistrés sous les TLD à haut risque, il peut être utile de les surveiller pour détecter d’éventuels changements de contenu, et/ou intervenir ou lancer un processus d’acquisition en cas de contenu illicite.

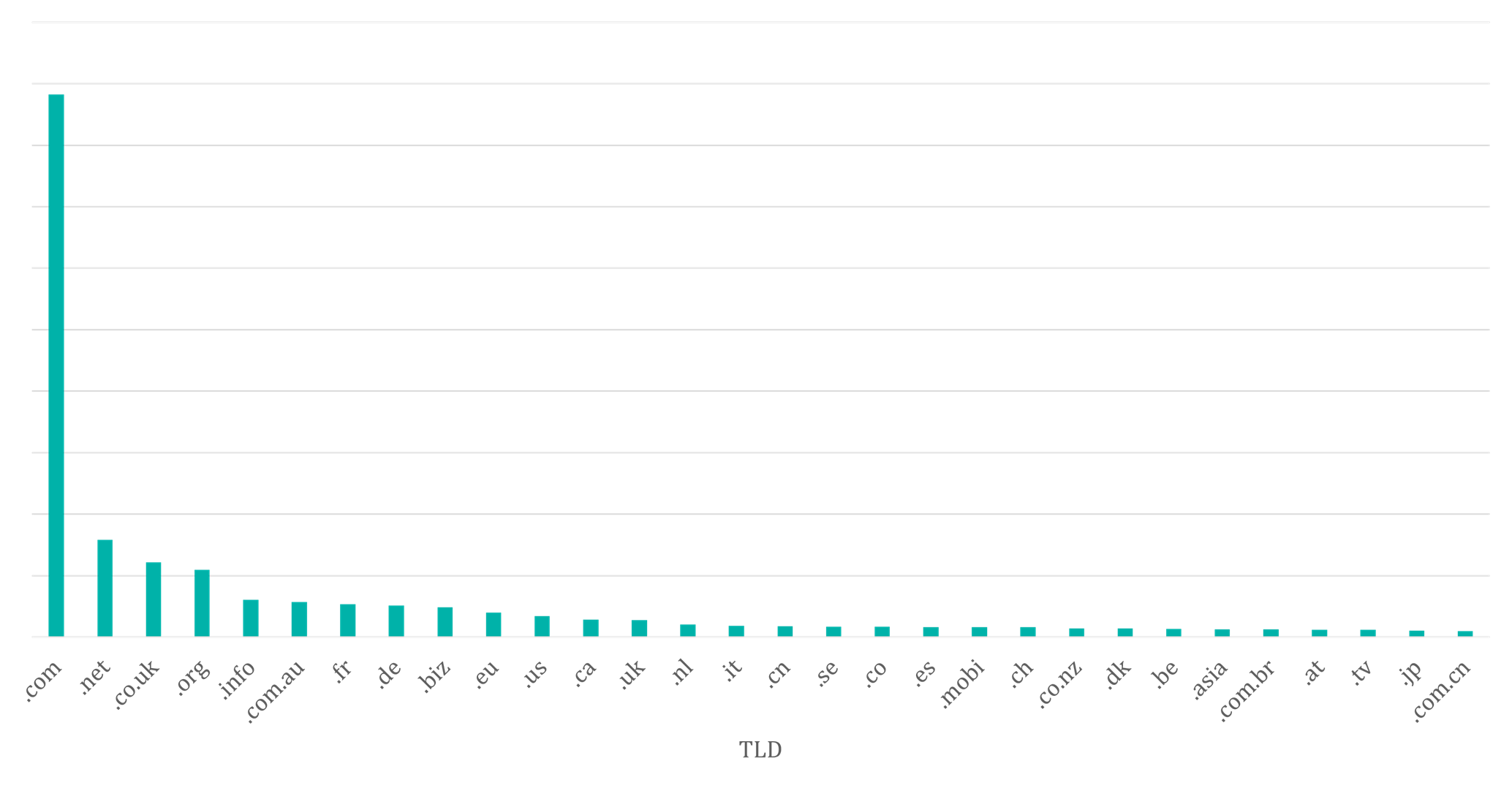

Il est également intéressant d’examiner la liste des principaux TLD en fonction du nombre de noms de domaine qui sont gérés par CSC (Figure 2). Soulignons le fait que seul un de ces TLD (.CN), parmi les 30 extensions les plus risquées, figure actuellement dans la liste (avec .COM.CN).

On observe souvent qu’un grand nombre de TLD à haut risque affichent pourtant, dans l’ensemble, des niveaux élevés d’enregistrement – une part importante de ceux-ci étant associée à une utilisation frauduleuse –, une grande partie de ses enregistrements s’effectuant auprès de registrars grand public, avec souvent peu d’activités légitimes au niveau des prestataires de services aux entreprises. Des études précédentes réalisées par CSC ont montré que la plupart des noms de domaine de marque utilisant des extensions dangereuses sont généralement enregistrés par des tiers et sont souvent impliqués dans du cybersquatting ou des utilisations malveillantes. Dans une étude portant sur les noms de domaine similaires/identiques aux principaux noms de domaine de plusieurs grandes marques et utilisant l’extension .ICU – c’est-à-dire utilisant le même nom de domaine de deuxième niveau, mais avec l’extension .ICU –, près des trois quarts des noms de domaine faisaient appel à des fournisseurs DNS suspects qui n’étaient pas sous le contrôle du titulaire de la marque.

Nos recommandations

CSC a établi une liste de recommandations pour aider les titulaires de marque à faire face aux problèmes cités dans ces articles.

1. Commencez par la base

En matière de cybersécurité, le nom de domaine est l’élément de base. Il est essentiel que vous ayez une vue complète sur votre portefeuille de noms de domaine : quels noms détenez-vous, lesquels sont critiques pour votre activité, ou tactiques ou défensifs. Les services de gestion des noms de domaine de CSC permettent à nos clients de gérer leurs portefeuilles de noms de domaine d’entreprise officiels. Le déploiement de services de blocage ou d’alerte permet de détecter les tentatives d’enregistrement par des tiers de noms de domaine contenant des termes liés à votre marque. L’équipe Brand Advisory de CSC peut vous conseiller sur les stratégies d’enregistrement de nom de domaine.

2. Gardez-les en sécurité

L’enregistrement de noms de domaine de marque par des tiers n’est qu’une partie du problème. Un autre principe de base consiste à sécuriser vos noms de domaine officiels pour éviter toute modification non autorisée de l’infrastructure d’un nom de domaine, qui est à l’origine d’attaques de type détournement de nom de domaine, spoofing par e-mail et phishing. En tant que prestataire de services aux entreprises, CSC propose plusieurs solutions de sécurité des noms de domaine qui permettent à nos clients de sécuriser leurs noms de domaine Corporate et d’adopter une approche Défense en profondeur (DiD) dans le cadre d’une stratégie de sécurité robuste. Ces mesures incluent notamment la technologie Multilock, le protocole DNSSEC, l’utilisation d’enregistrements CAA, ainsi que les protocoles d’authentification DMARC, SPF et DKIM.

3. Surveillez de près les menaces potentielles

La veille de noms de domaine fait toute la différence. Il est fortement recommandé de surveiller les enregistrements, les réenregistrements et les abandons de noms de domaine liés à une marque, et d’utiliser ces informations pour savoir quand une marque doit agir. C’est exactement ce que fait le service 3D Domain Monitoring de CSC, qui analyse toute une série de variantes orthographiques du nom de la marque, y compris les correspondances floues et les caractères intervertis/remplacés. La surveillance couvre un large éventail d’extensions de noms de domaine, y compris les TLD à haut risque. Ce service surveille également les noms de domaine particulièrement importants 24h/24, 7j/7, en identifiant toute modification de contenu digne d’intérêt.

Pour les marques particulièrement sensibles au phishing, nous recommandons de compléter la surveillance du nom de domaine ou du contenu Internet par un service de protection contre le phishing. Cette option complémentaire permettra d’améliorer la couverture d’éléments qui, sinon, pourraient ne pas être détectés, comme des noms de domaine non spécifiques à une marque ou du contenu Internet non indexé. Le service de détection du phishing de CSC s’appuie sur un vaste éventail de sources de données, y compris les pièges à spam (« spam traps ») et les honeypots, ainsi que d’autres flux de données comme les données issues de boîtes de messagerie vers lesquelles sont acheminées les e-mails suspects reçus par nos clients (« abuse mailbox ») et celles des journaux de serveurs web. Ces données sont saisies dans notre moteur de corrélation – optimisé par le machine learning (apprentissage automatique) – qui détecte les sites frauduleux en analysant automatiquement les modèles d’URL et en comparant les sites à l’aide des prédicteurs de contenu frauduleux que nous définissons.

4. Intervenez en cas d’infraction

Les points 1 à 3 visent à réduire l’occurrence de risques cyber, mais pour les infractions existantes, il est important de disposer d’une solution d’intervention efficace pour protéger votre marque. Les services d’intervention de CSC sont disponibles 24h/24, 7j/7 pour obtenir le retrait rapide de divers types de contenus abusifs. Nous utilisons une approche « boîte à outils », avec un large éventail de méthodologies d’intervention, ce qui vous permet de choisir l’option la plus efficace et la plus économique dans un cas donné, tout en disposant d’options plus complexes, si nécessaire. L’utilisation efficace de cette approche permet à n’importe quelle marque de protéger sa réputation, et de récupérer potentiellement les revenus perdus en raison d’activités frauduleuses et de redirections vers des sites tiers.

Discutons-en

Si vous souhaitez plus d’informations sur l’un des services mentionnés dans cet article, ou si vous aimeriez parler avec l’un de nos experts concernant l’une des questions soulevées ici, merci de remplir notre formulaire de contact, en indiquant le nom de l’article et le service/problème dont vous voulez discuter.

[1] spamhaus.org/statistics/tlds/

[2] trends.netcraft.com/cybercrime/tlds

[3] unit42.paloaltonetworks.com/top-level-domains-cybercrime/

[4] Pour les ensembles de données 1 et 2, toutes les statistiques sont correctes au 13 juin 2022.

[5] Source : iana.org

[6] https://op.europa.eu/en/publication-detail/-/publication/7d16c267-7f1f-11ec-8c40-01aa75ed71a1

[7] docs.apwg.org//reports/APWG_Global_Phishing_Report_2015-2016.pdf

[8] Données correctes en juin 2022